【BUUCTF】MISC(第4页wp)

本文最后更新于:2023年8月25日 下午

[TOC]

[GUET-CTF2019]虚假的压缩包

首先下载得到两个压缩包。

其中虚假的压缩包为 zip伪加密,我们使用工具 ZipCenOp 修复伪加密,打开txt文件:

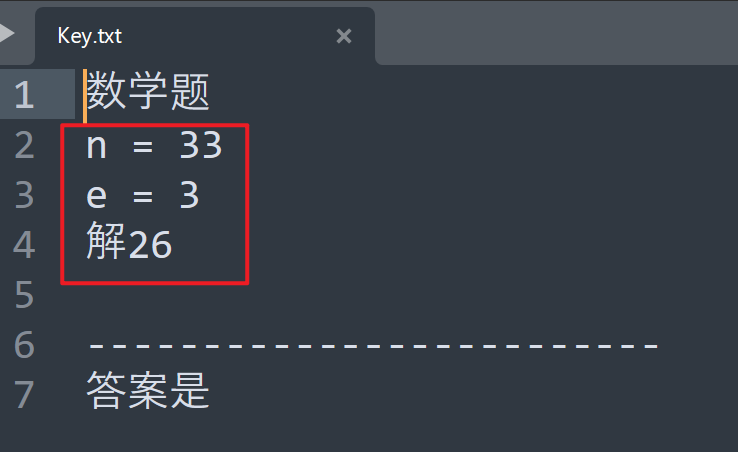

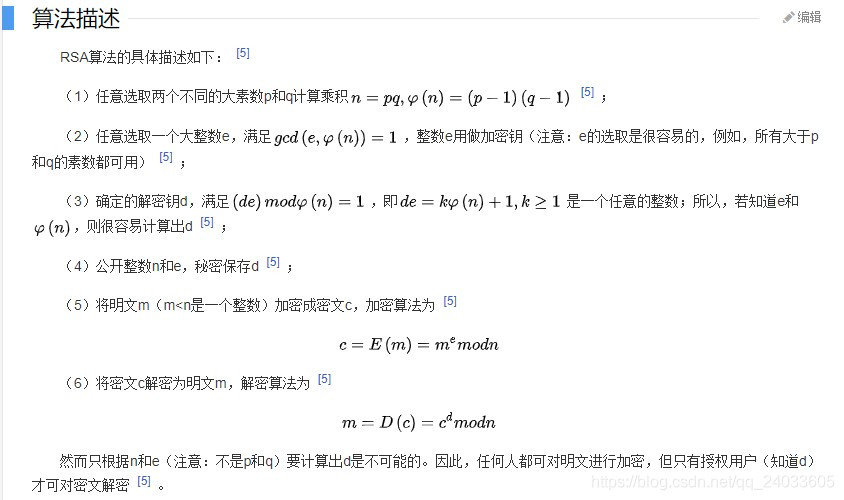

这里有n、e可以联想到 RSA算法:

可以使用脚本爆破:

1 | |

输出:5

所以压缩包密码:答案是5 (一个整体)

真实的压缩包中有一张图片,但是我们使用 HoneyView 打不开,说明图片CRC值可能错误,

于是我们修改高度,可得:

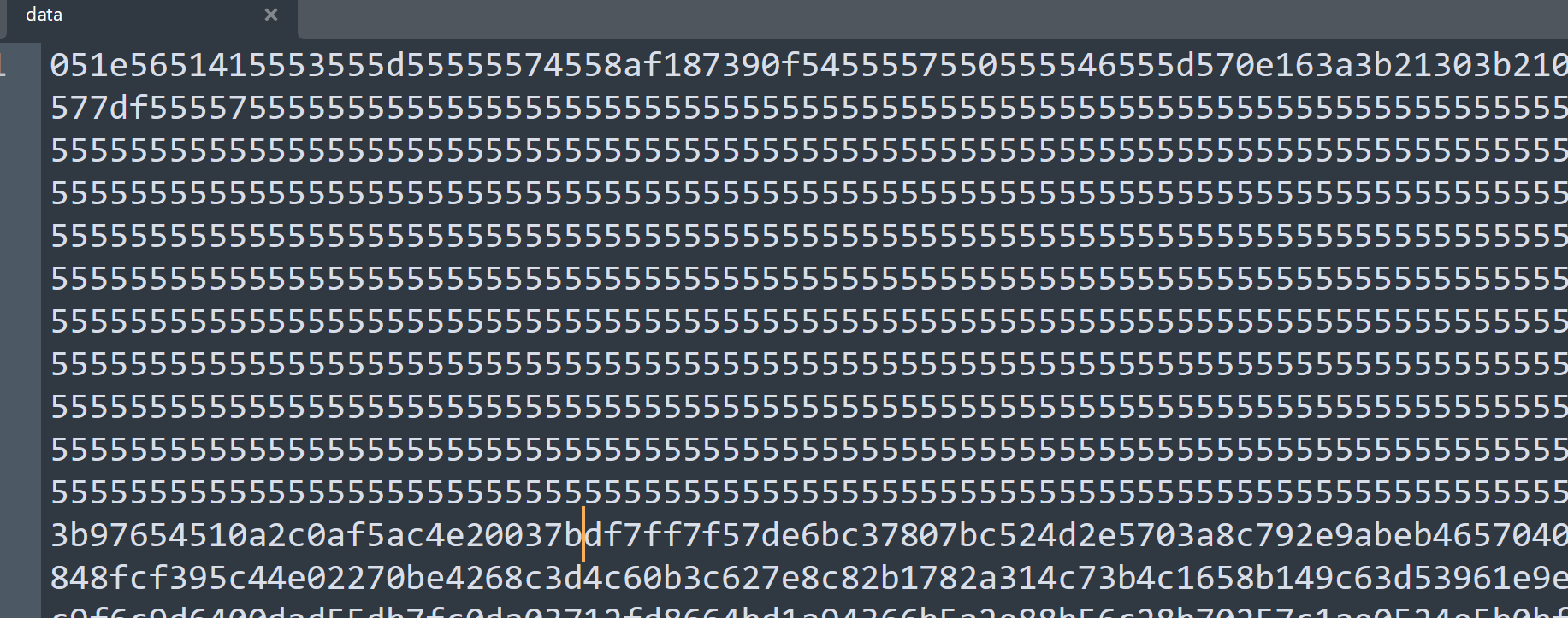

提示我们需要异或5,我们打开另一个文件:

应该是这里需要异或5,我们可以使用脚本:

1 | |

我们使用 binascii.unhexlify() 将16进制字符串转化为:16进制表示的二进制数据。

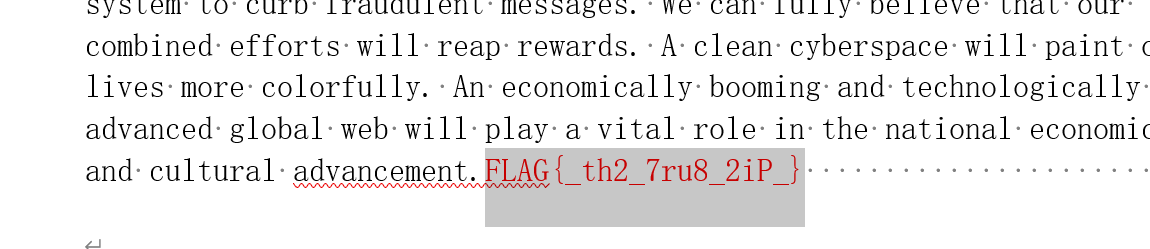

运行后获得一个word文档,我们打开:

flag颜色是白色,我们改一下就可以看到。

[BSidesSF2019]zippy

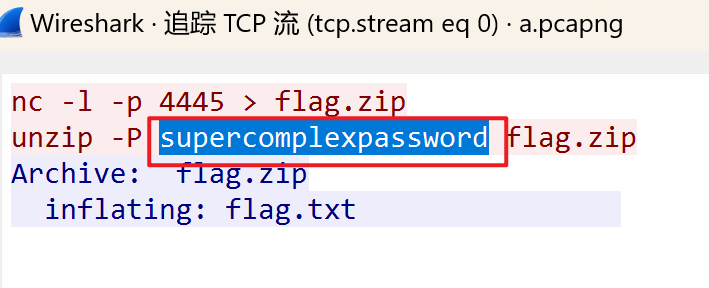

使用 foremost 分离出来一个加密压缩包,然后我们使用 wireshark 追踪tcp流:

发现了解压密码,用该密码解压得到flag

[SWPU2019]Network

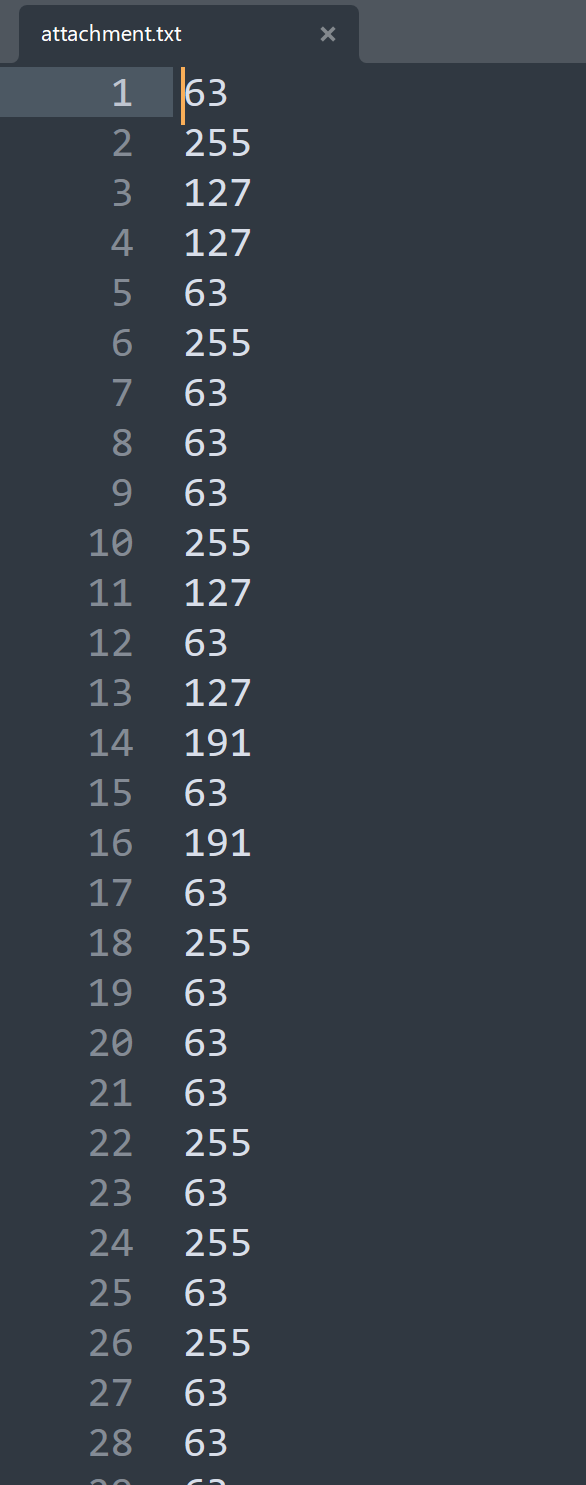

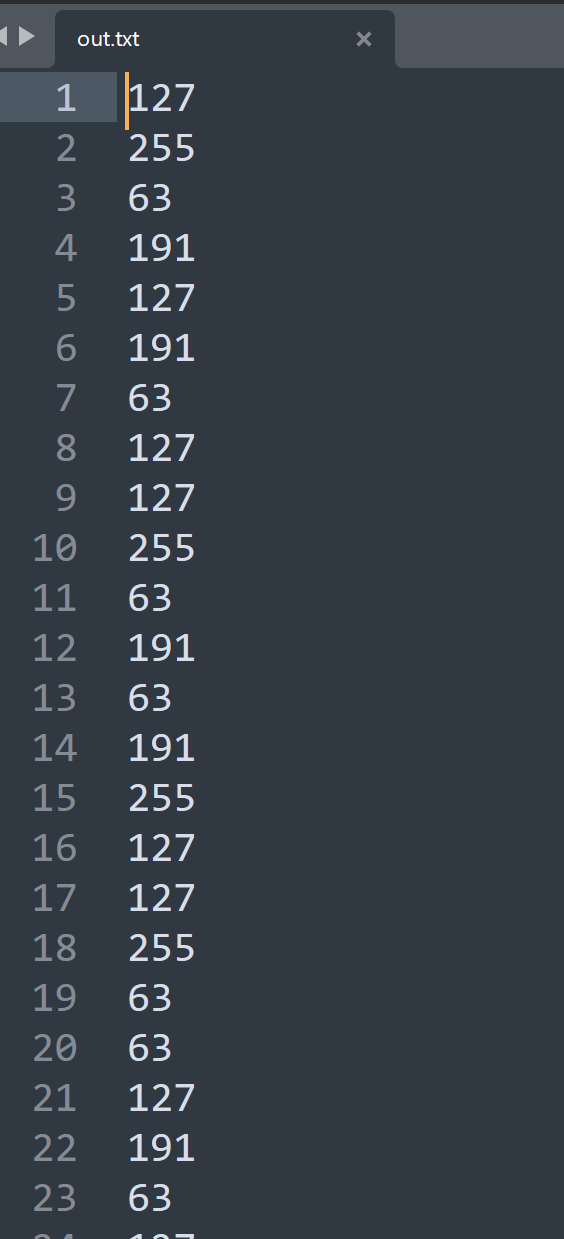

打开txt文件,发现只有4中数字 63、127、191、255

于是我们会想到我们ping网站时的 : TTL

这里是 TTL隐写:

IP报文在路由间穿梭的时候每经过一个路由,TTL就会减1,当TTL为0的时候,该报文就会被丢弃。

TTL所占的位数是8位,也就是0-255的范围,但是在大多数情况下通常只需要经过很小的跳数就能完成报文的转发,

远远比上限255小得多,所以我们可以用TTL值的前两位来进行传输隐藏数据。如:须传送H字符,只需把H字符换成二进制,每两位为一组,每次填充到TTL字段的开头两位并把剩下的6位设置为1(xx111111),这样发4个IP报文即可传送1个字节。

根据上述规则,可以知道TTL隐写中用到四个值:00 111111(63),01 111111(127),10 111111(191),11 111111(255),解密的时候只取前两位,然后转换成ascii

简化一下,可以这么认为:

用

1 | |

我们可以写脚本:

1 | |

得到一个压缩包伪加密

我们修复伪加密,打开:

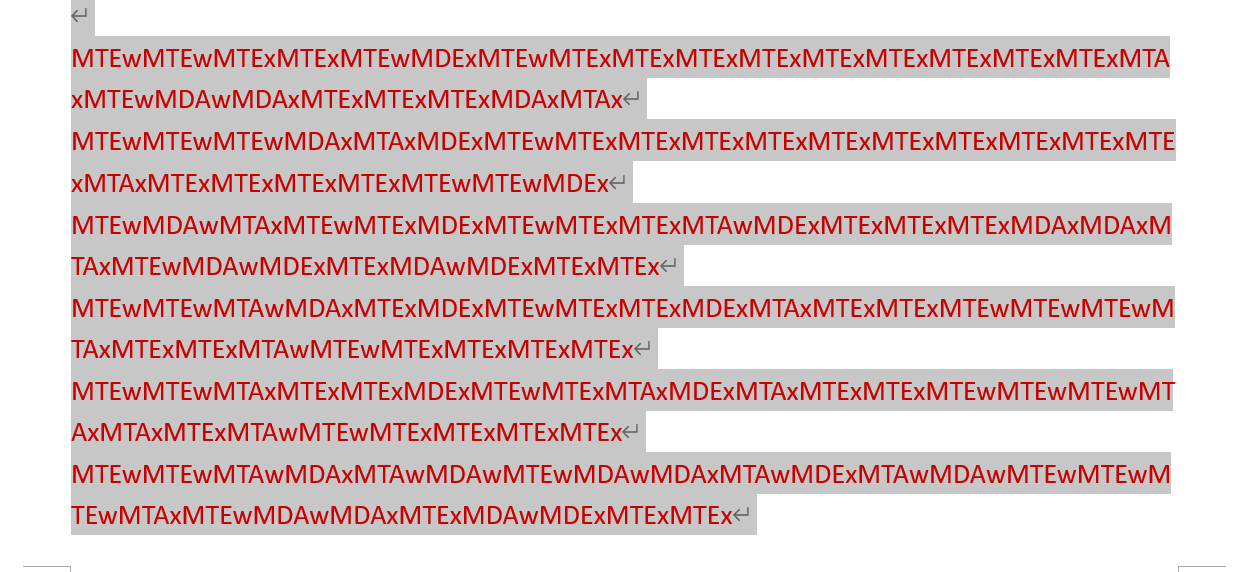

发现一大串 base64编码,且被多次编码了。

我们可以使用脚本进行解密:

1 | |

[RCTF2019]draw

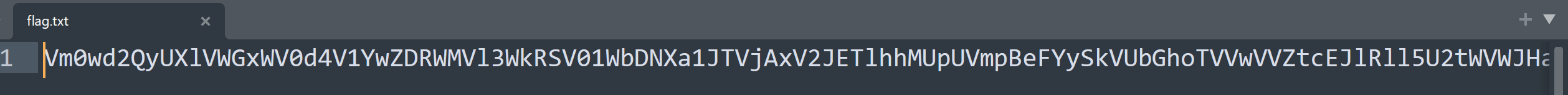

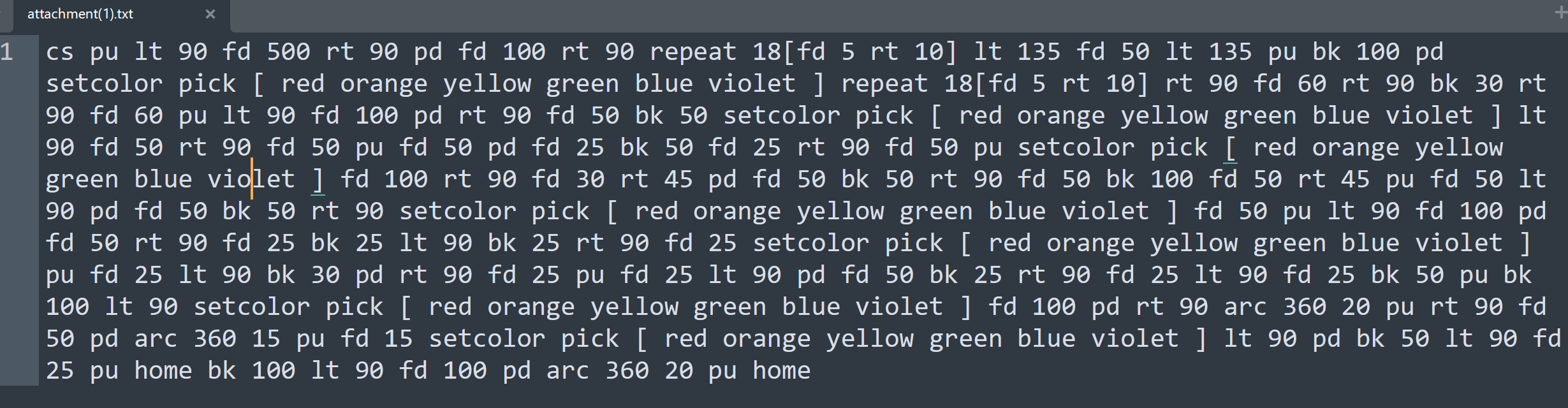

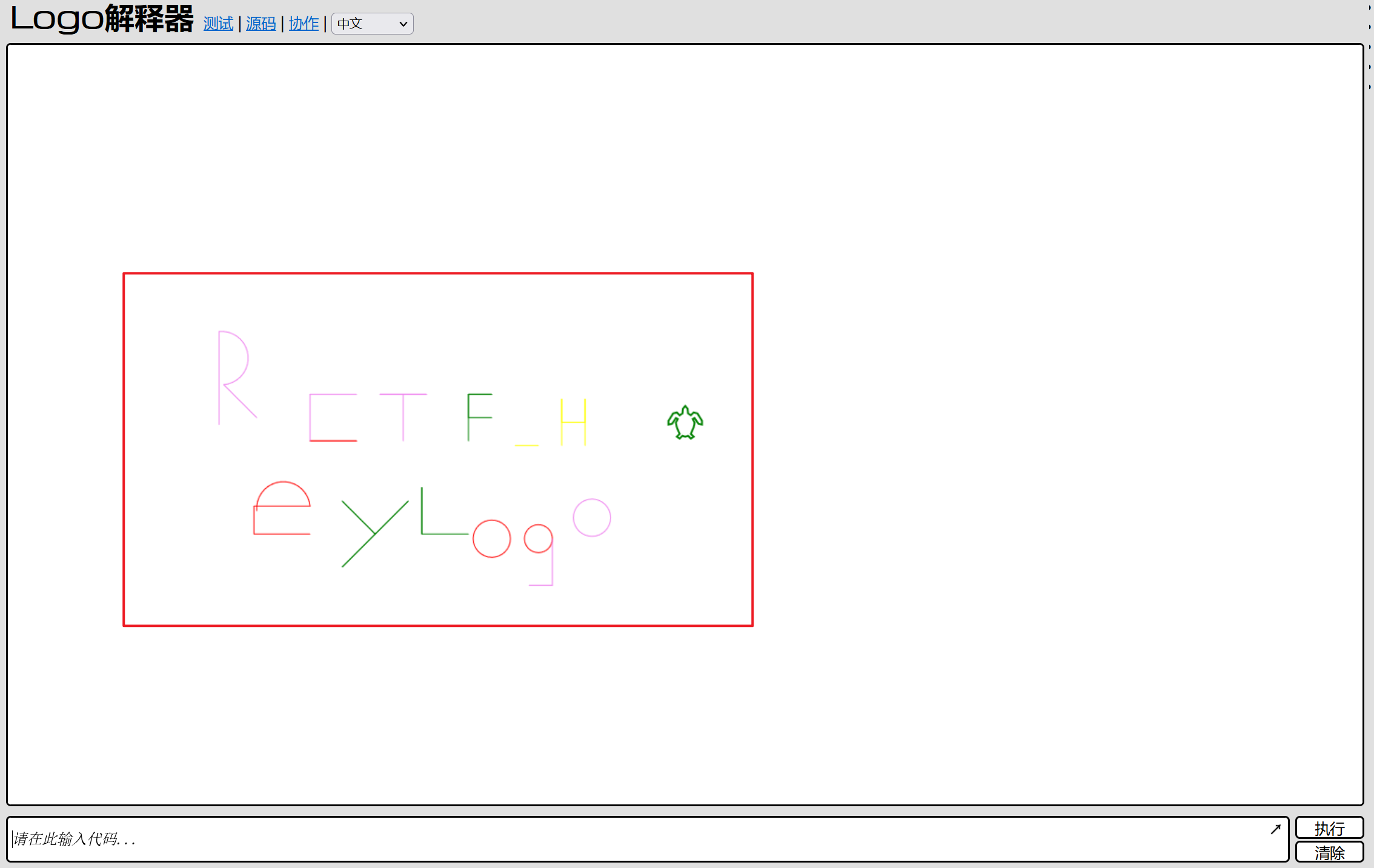

打开发现一堆字母

看了wp说使用 logo解释器

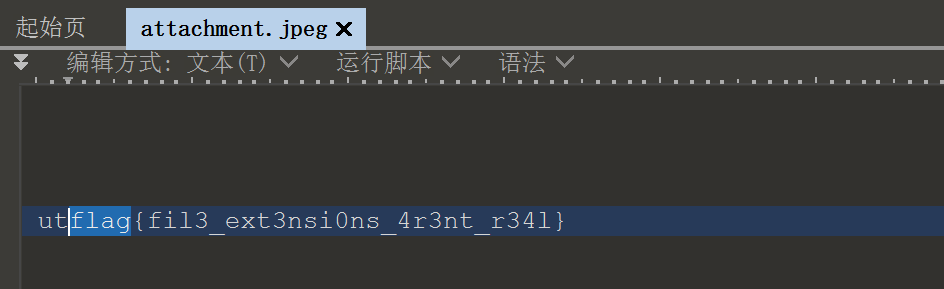

[UTCTF2020]basic-forensics

使用 010Editor 打开,直接搜 flag:

[ACTF新生赛2020]明文攻击

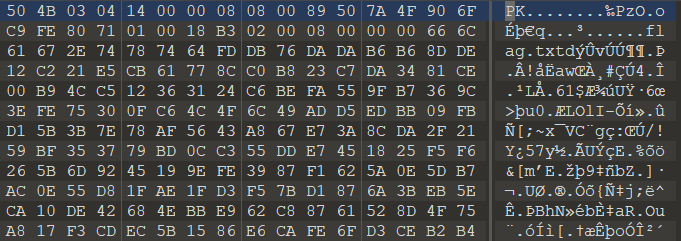

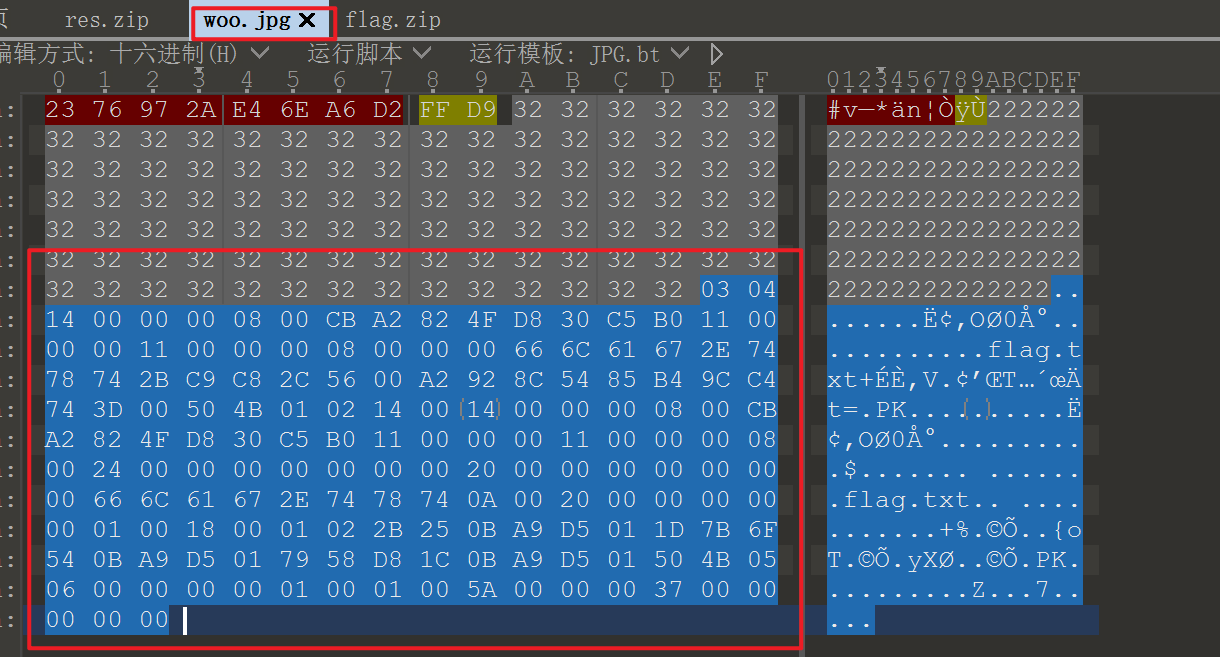

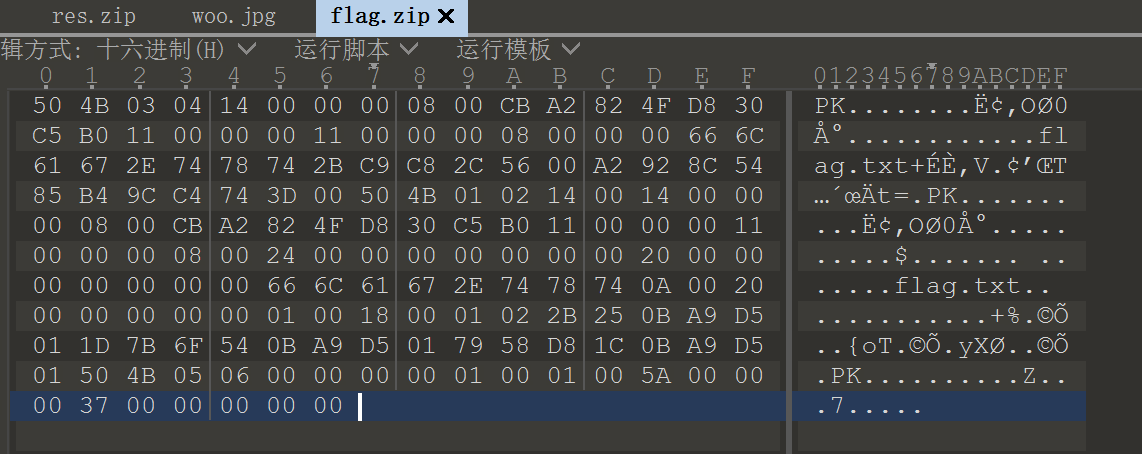

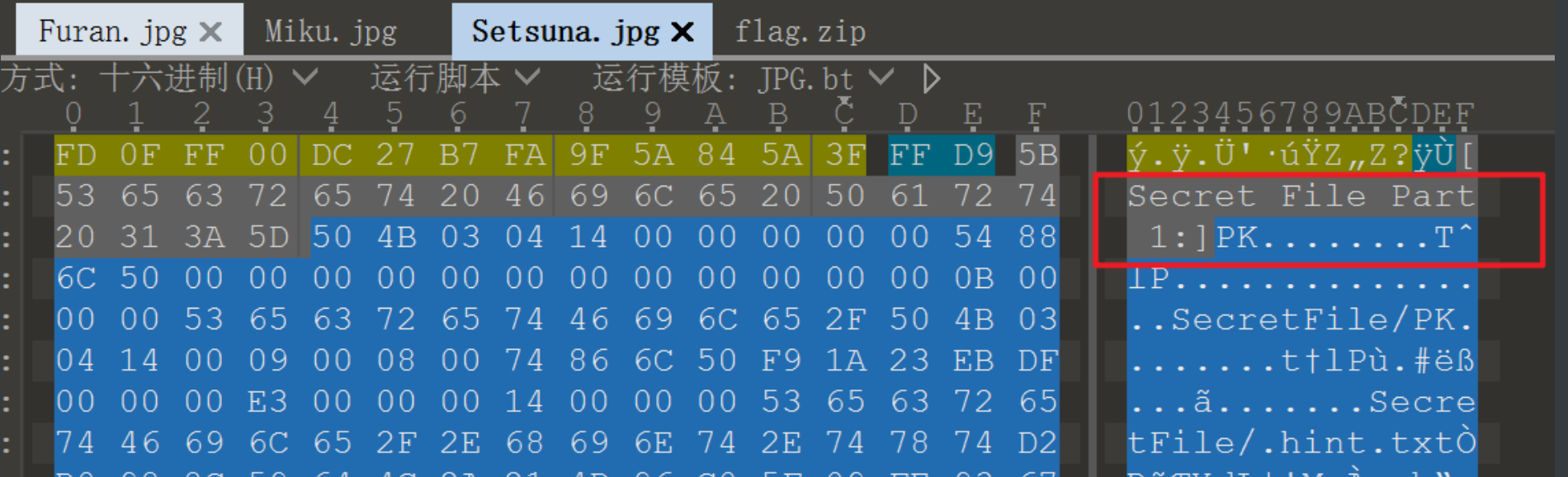

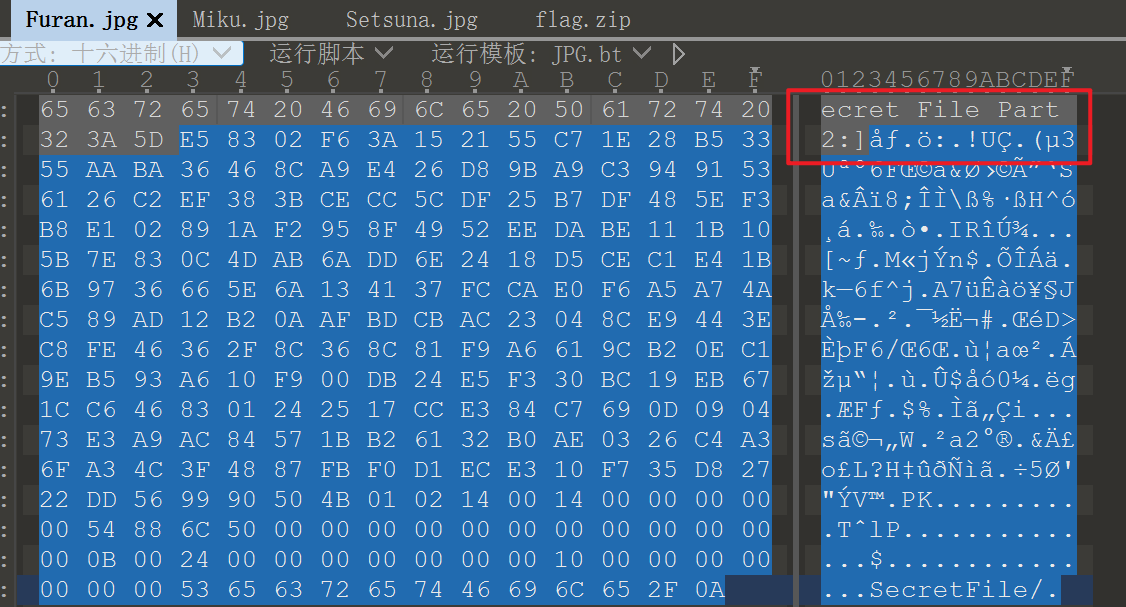

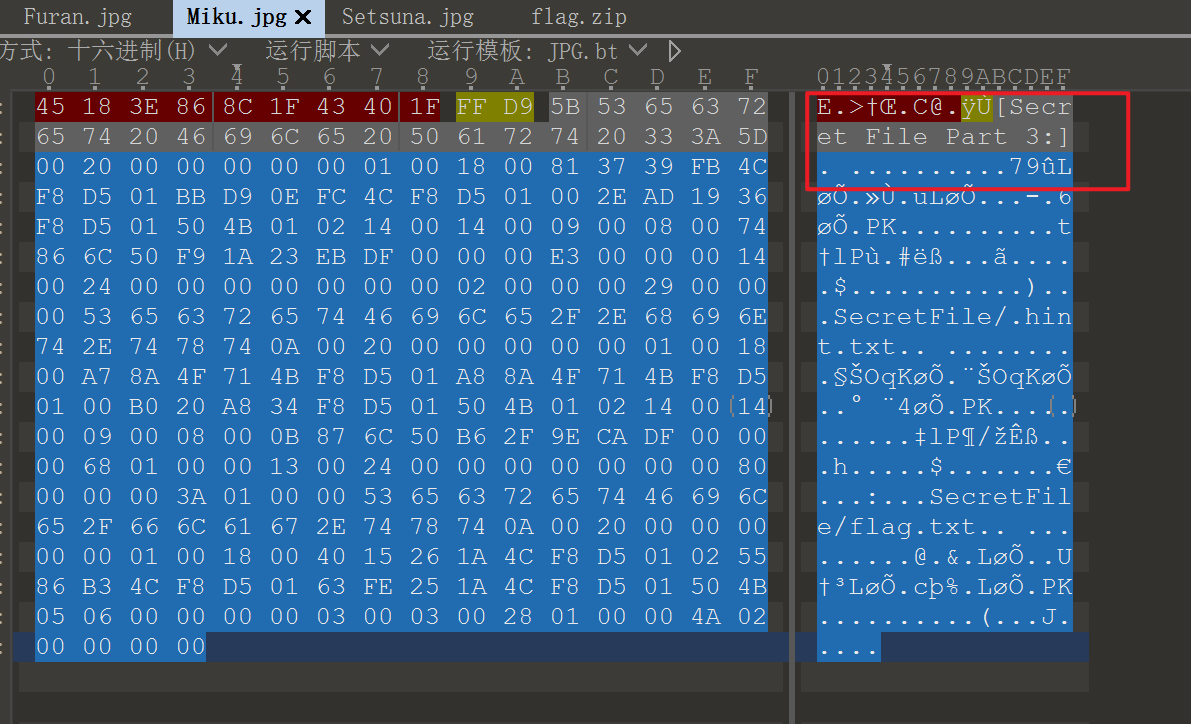

我们使用 010Editor 打开 woo.jpg:

我们发现图片结尾藏有一个压缩包,但是缺少文件头 50 4B,我们给他加上保存为 zip文件:

然后我们发现,生成的压缩包与原有的压缩包中有相同的内容,CRC32的值一样

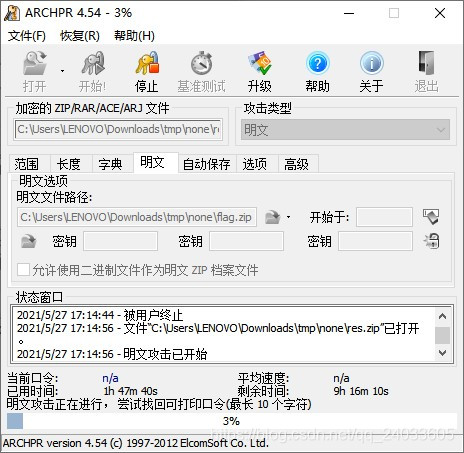

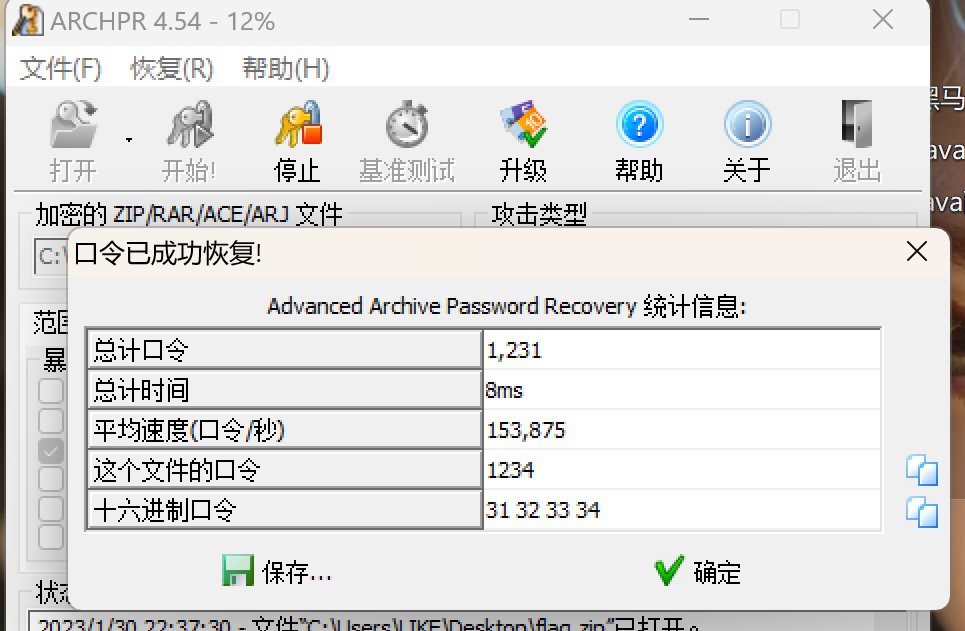

于是我们可以使用 ARCHPR 进行明文爆破:

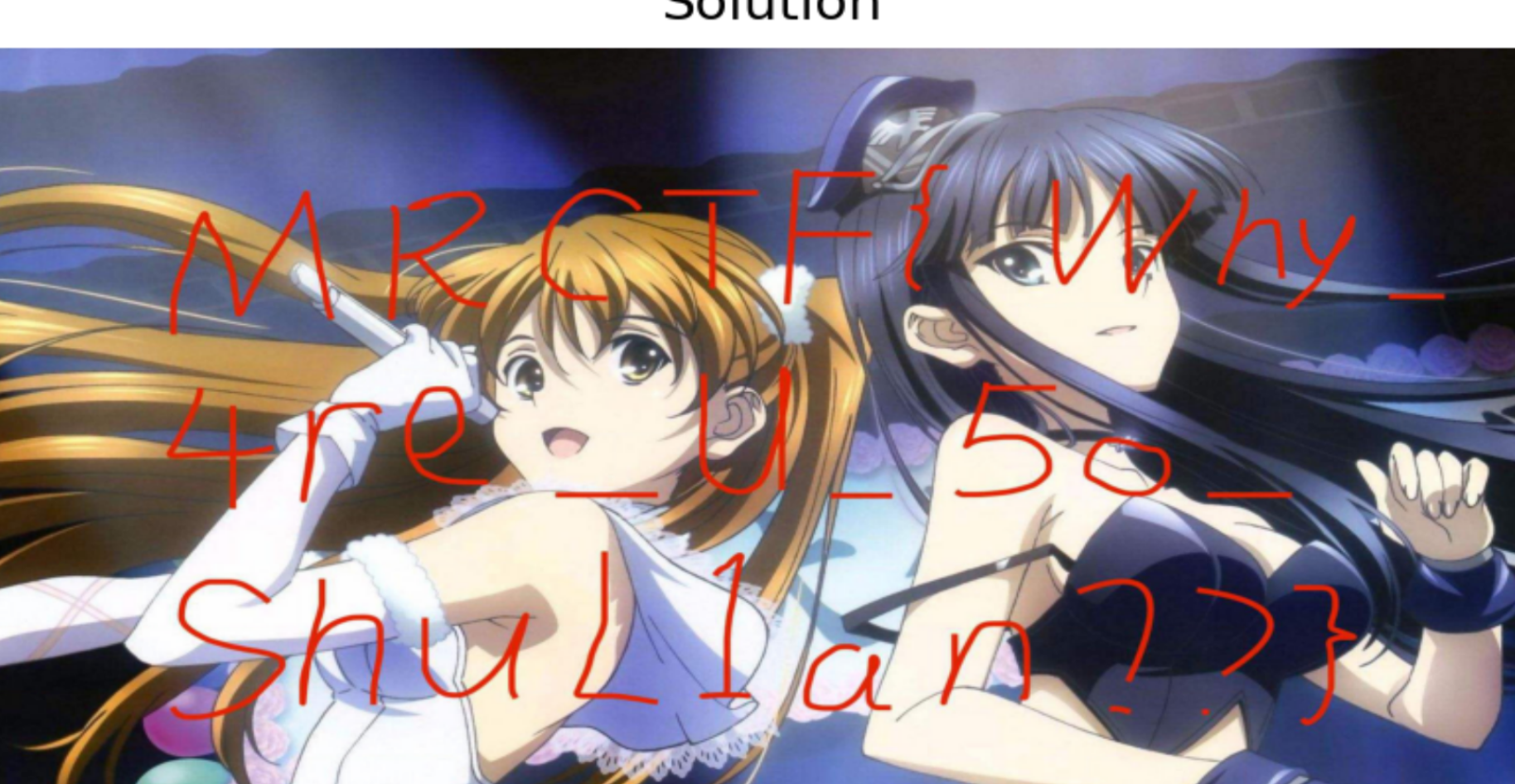

[MRCTF2020]Hello_ misc

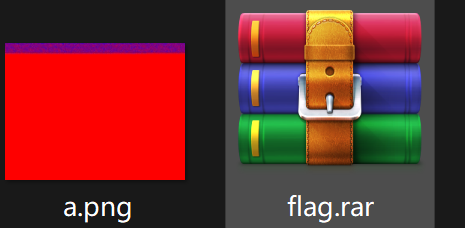

下载后得到一张png图片和一个 rar压缩包:

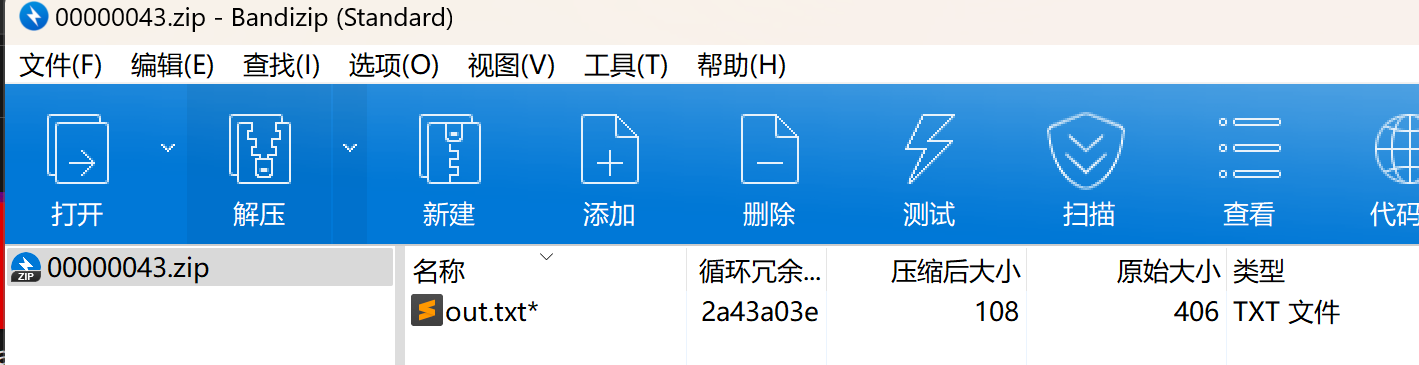

我们使用 foremost 分离png图片,得到一个zip压缩包:

但是我们不知道密码,爆破也不行,于是我们使用 linux中 zsteg 分析png图片:

提示我们图片中还隐藏一张png图片,于是我们可以使用 zsteg -E 分离图片:

-E, –extract NAME extract specified payload, NAME is like ‘1b,rgb,lsb’

1 | |

分离得到图片:

获得压缩包密码。

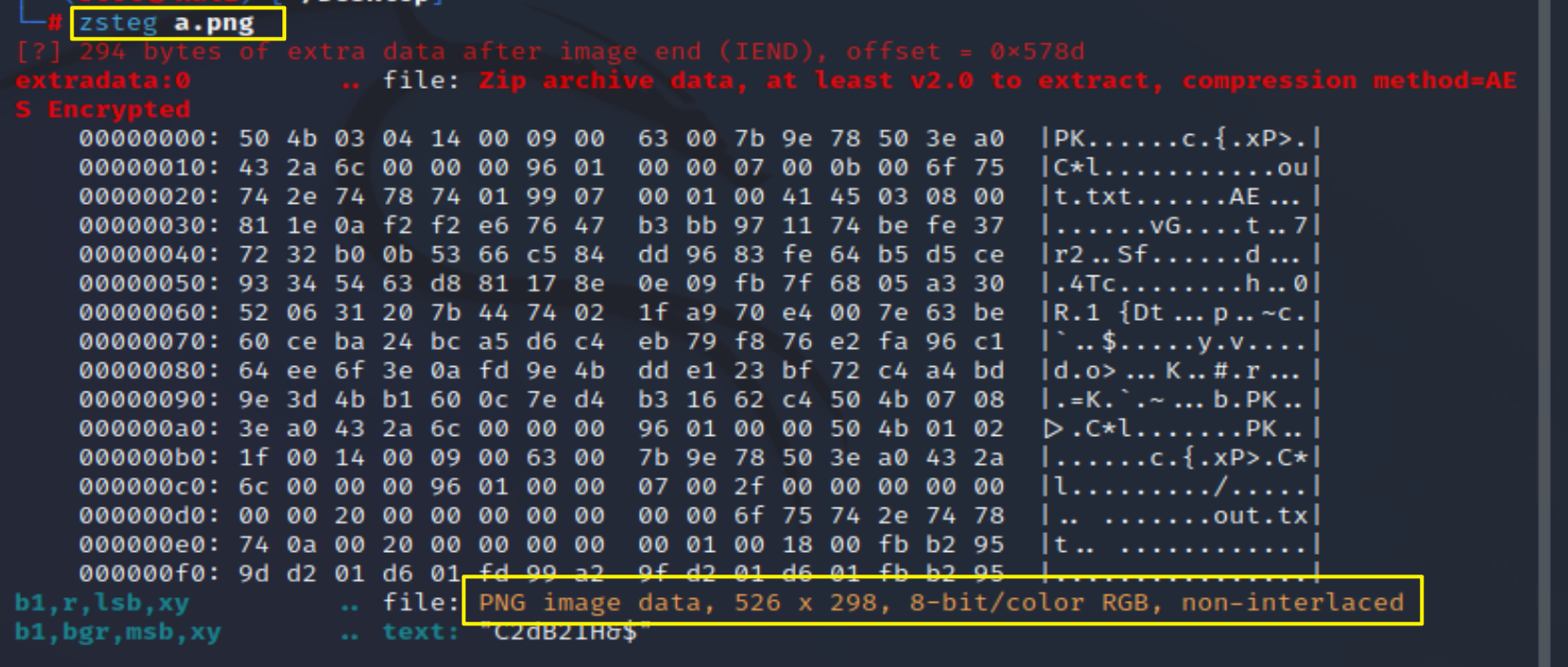

或者我们可以使用 Stegsolve 在red通道发现图片:

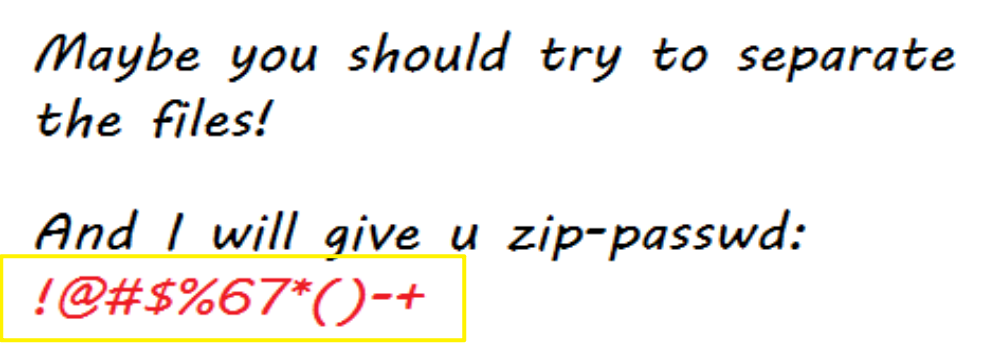

解压压缩包:

这是 TTL隐写 ,我们使用脚本:

1 | |

输出: rar-passwd:0ac1fe6b77be5dbe

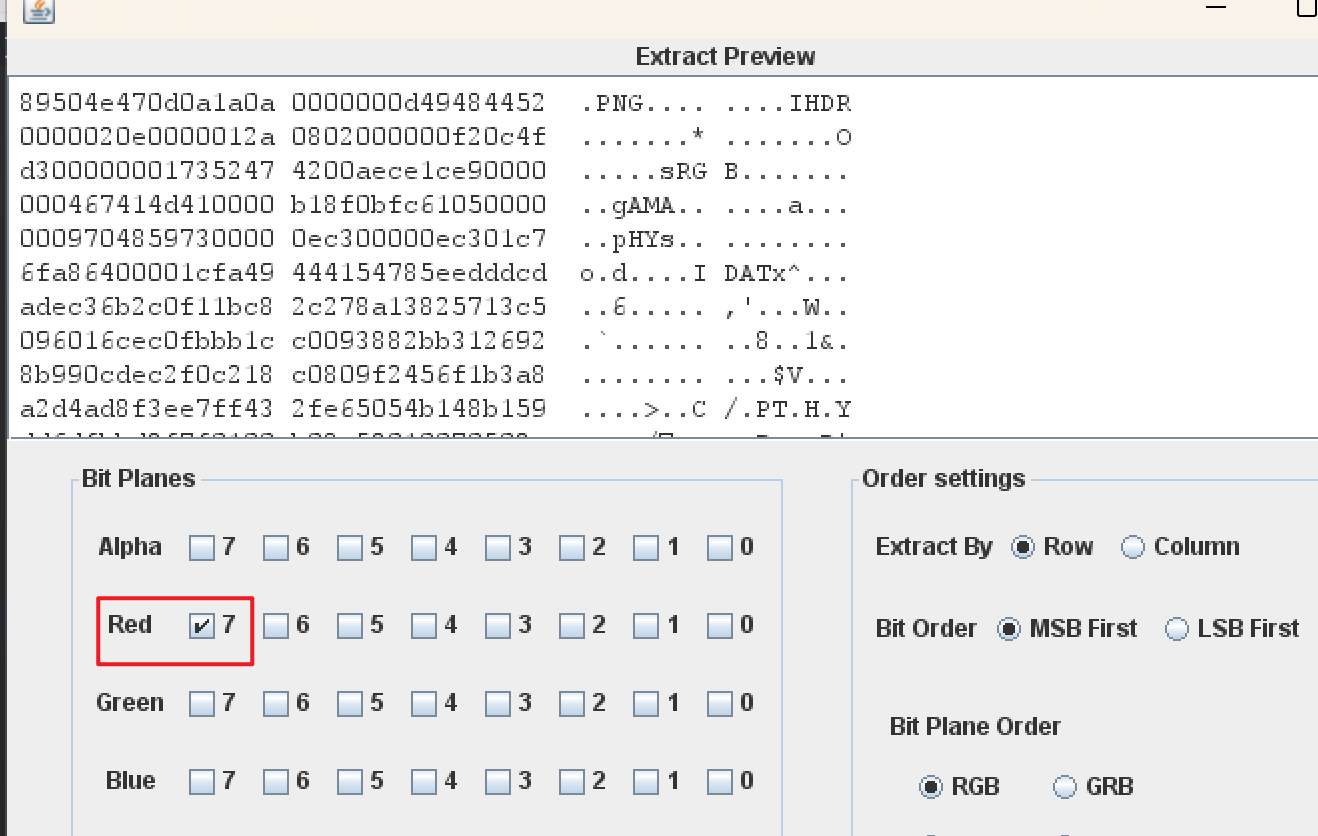

我们使用该密码解压 rar压缩包:

得到压缩包:fffflag.zip,我们发现压缩包中的内容就是word文档文件,

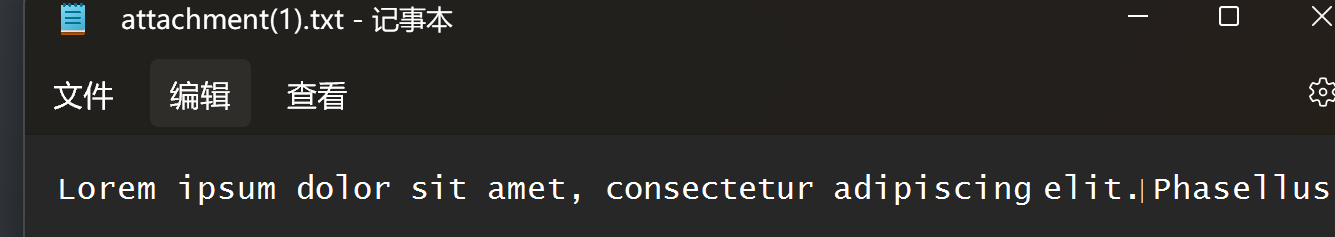

于是我们将后缀改为docx,即:fffflag.docx。打开:

发现全是base64编码,我们写个脚本解码:

1 | |

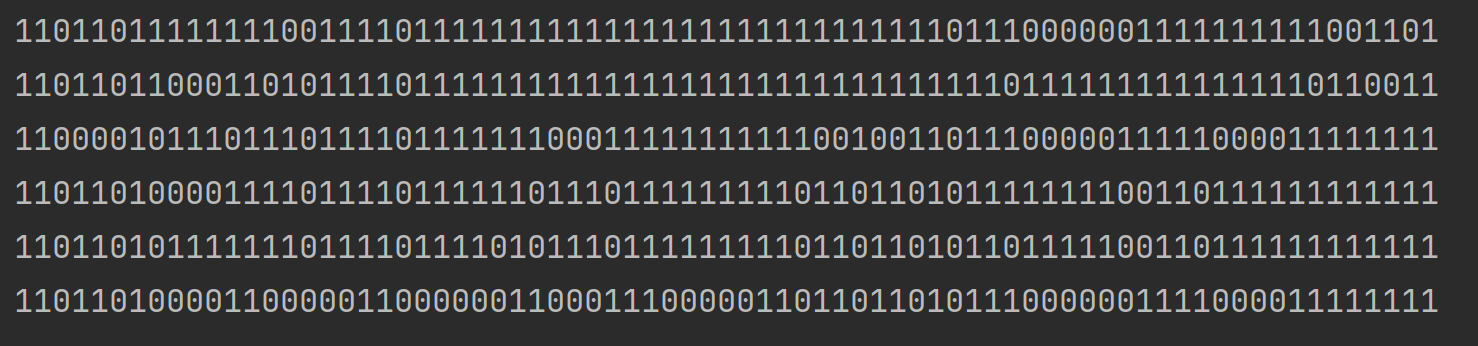

我们发现 0 好像构成了什么字符,于是我们把 1 替换成空格:

flag{He1Lo_mi5c~}

[WUSTCTF2020]spaceclub

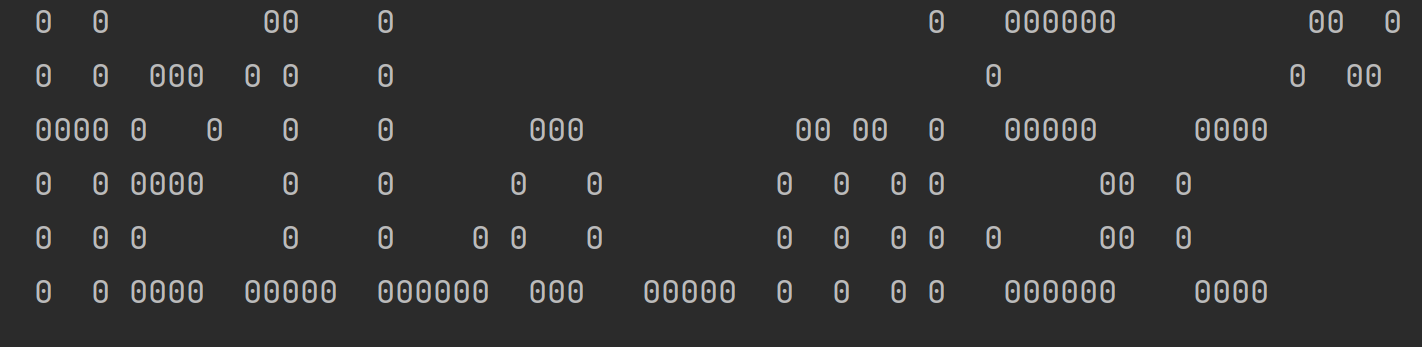

下载后得到一个txt文件,里面全是空格:

但是我们发现空格有一长一短的规律,于是我们可以把短的空格替换为0,长的空格替换为1:

我们猜测,只要将这一串二进制串转为字符,就能得到flag,于是我们上脚本:

1 | |

输出: wctf2020{h3re_1s_y0ur_fl@g_s1x_s1x_s1x}

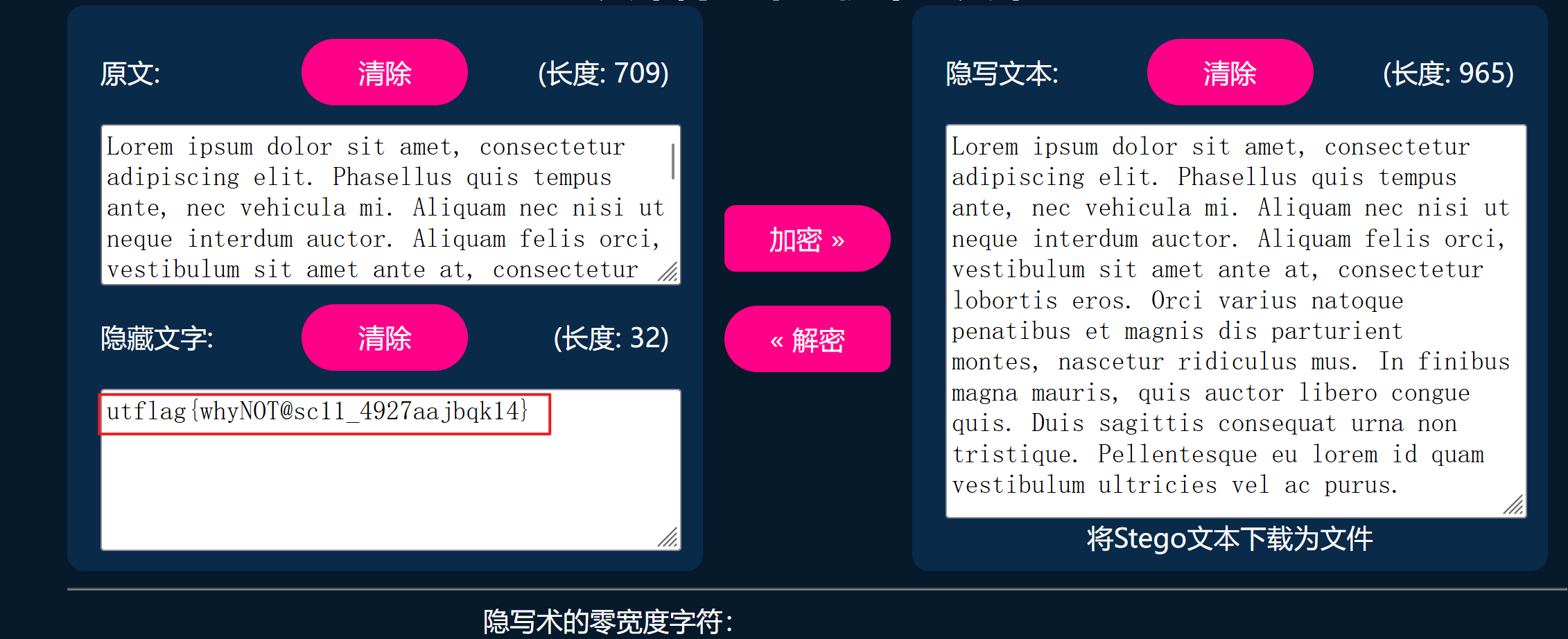

[UTCTF2020]zero

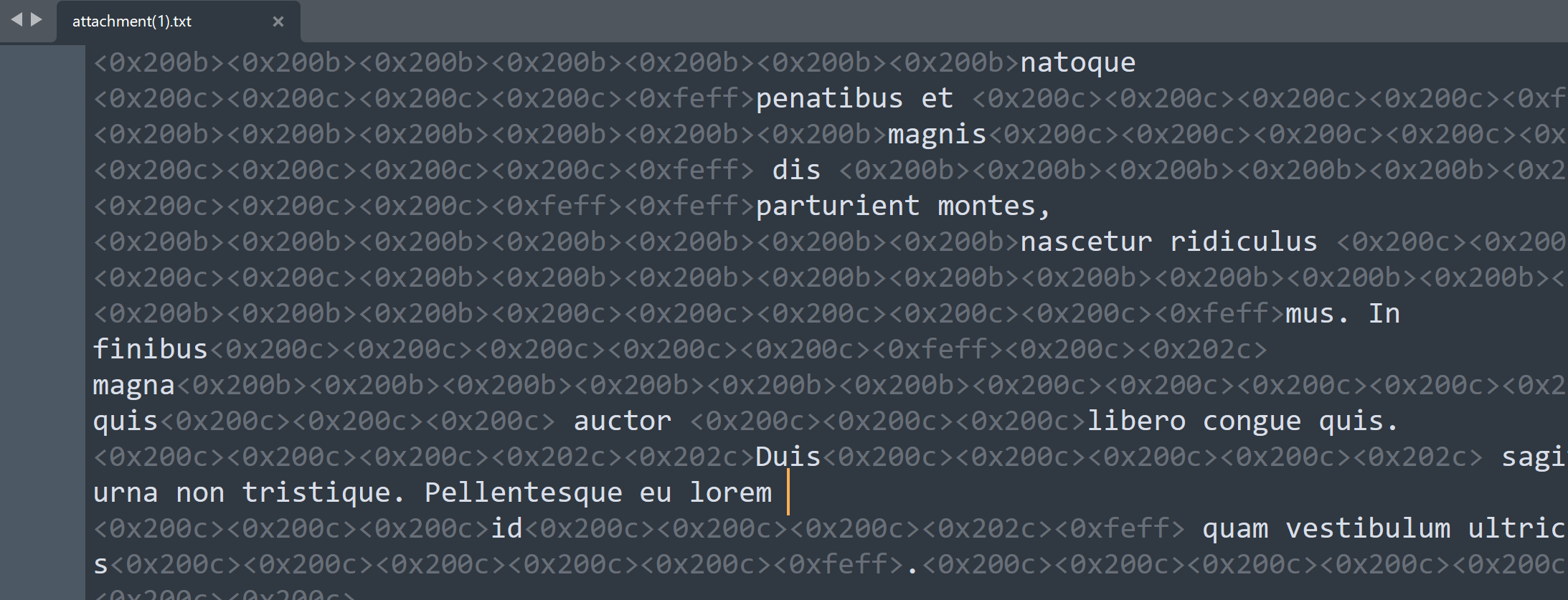

下载后得到一个txt文件,我们使用 sublime打开,发现有很多不知道什么东西,隐藏起来了。

我们再用记事本打开:

没有发现什么东西,但是我们使用方向键 -> 发现有时候移动不了光标,

于是我们想起了: 零宽字符隐写

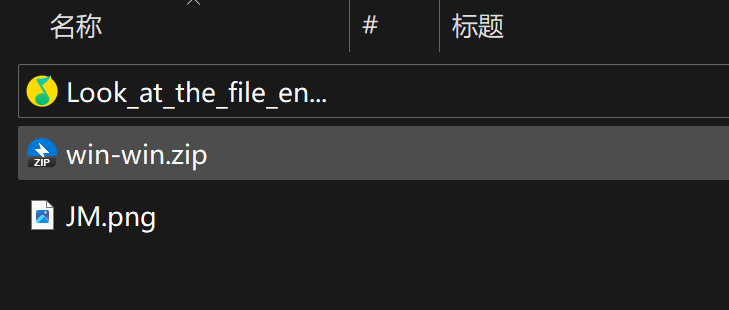

[MRCTF2020]Unravel!!

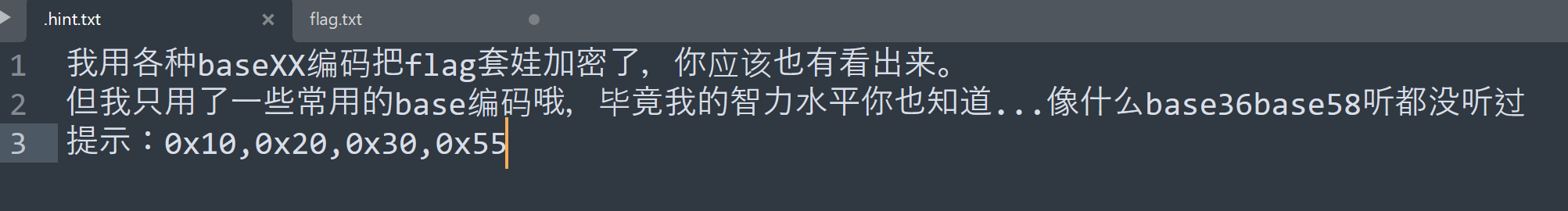

下载得到3个文件

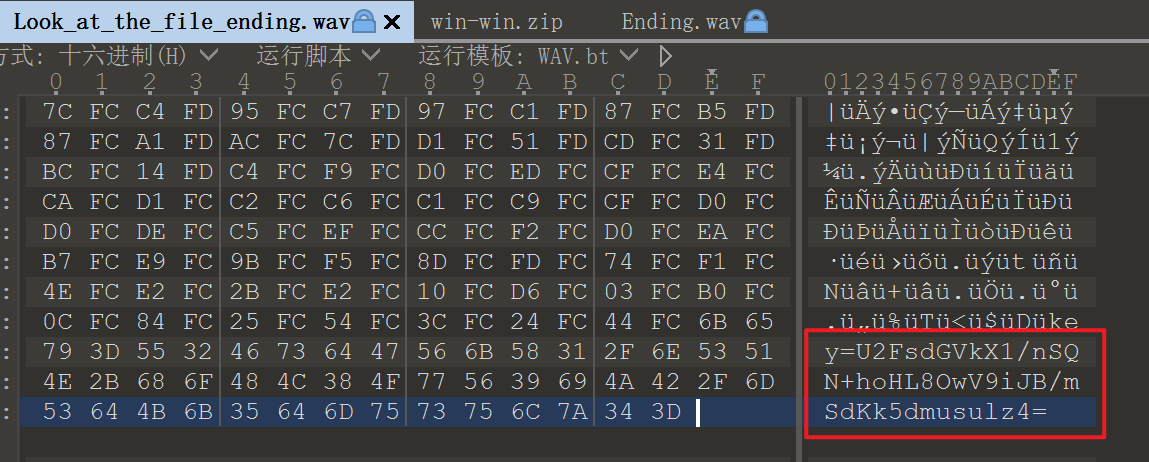

我们使用 010Editor 查看 Look_at_the_file_ending.wav 文件结尾:

发现了某种编码(AES、DES)

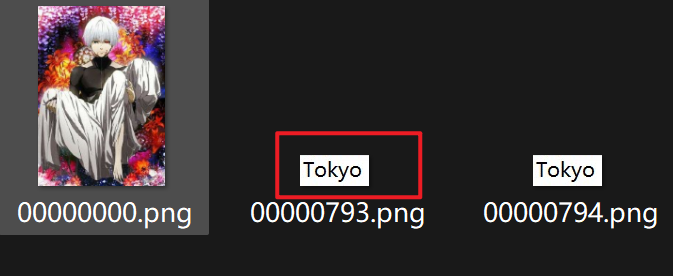

然后我们使用 foremost 分离 JM.png:

图片名为: aes ,因此我们知道了,上面的编码为AES编码,密钥为:Tokyo,解密:CCGandGulu

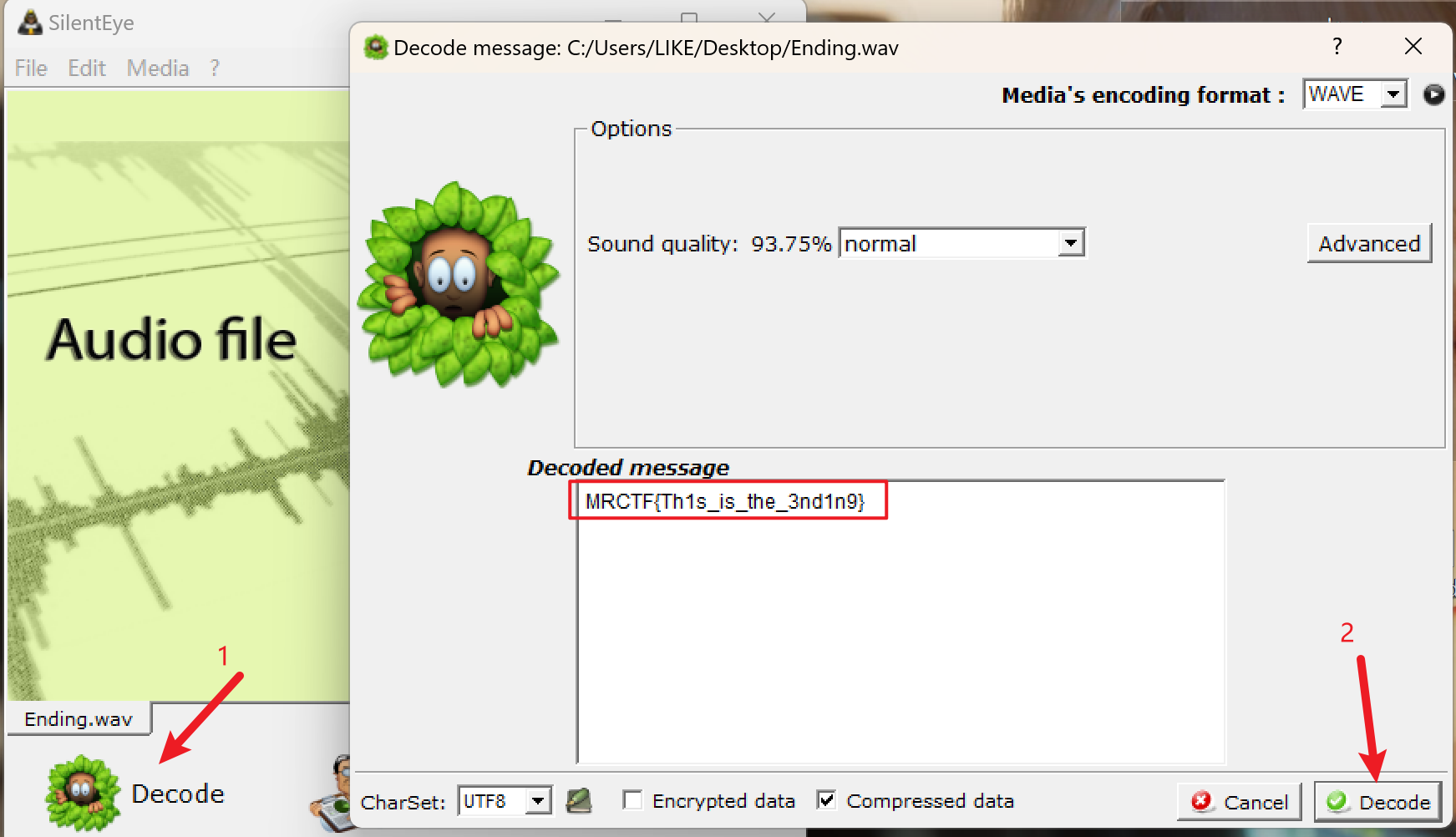

通过该密码,解压压缩包得到:Ending.wav:

经过尝试,这里的 wav文件隐写需要使用工具:silenteye

[ACTF新生赛2020]music

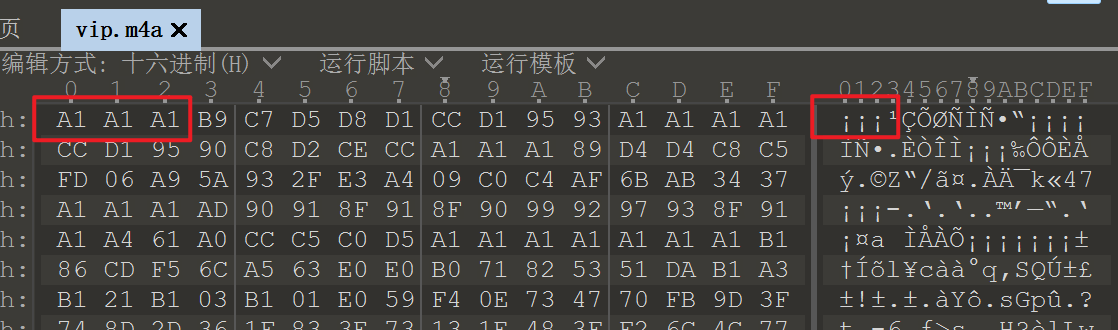

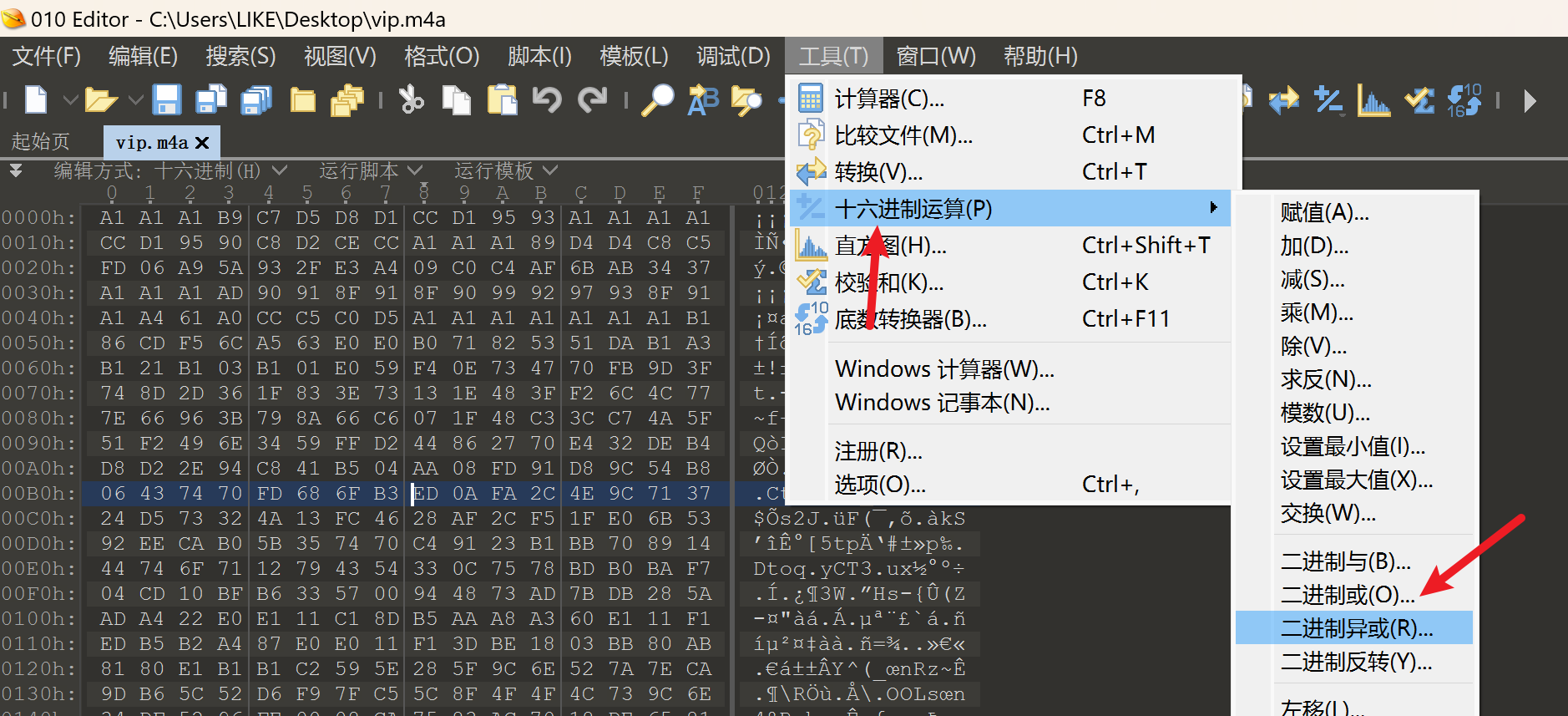

下载后得到一个 vip.m4a 文件,但是我们打不开,可能文件有问题。

我们使用 010Editor 打开:

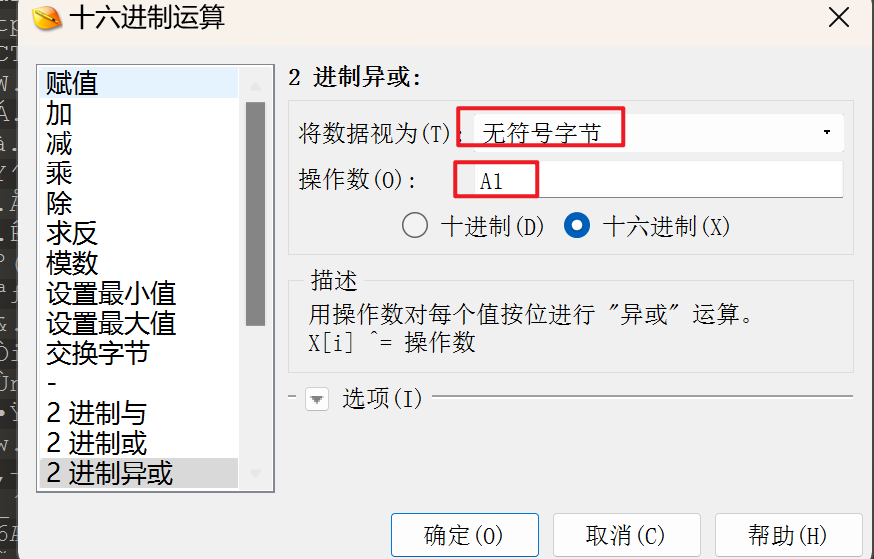

存在大量的 A1 ,我们将整个文件与 A1 进行异或:

保存得到正常文件:

打开 m4a文件,播报flag

二维码

一不小心把存放flag的二维码给撕破了,各位大侠帮忙想想办法吧 注意:得到的 flag 请包上 flag{} 提交

用ps把这二维码拼起来就行:

[GKCTF 2021]签到

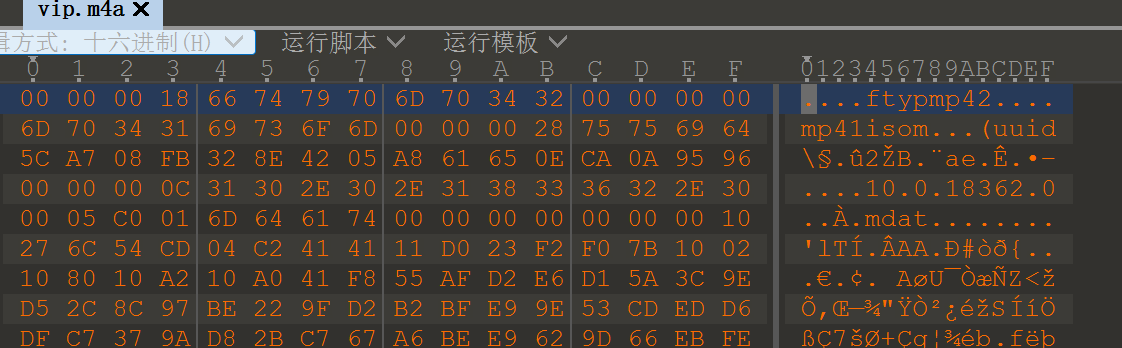

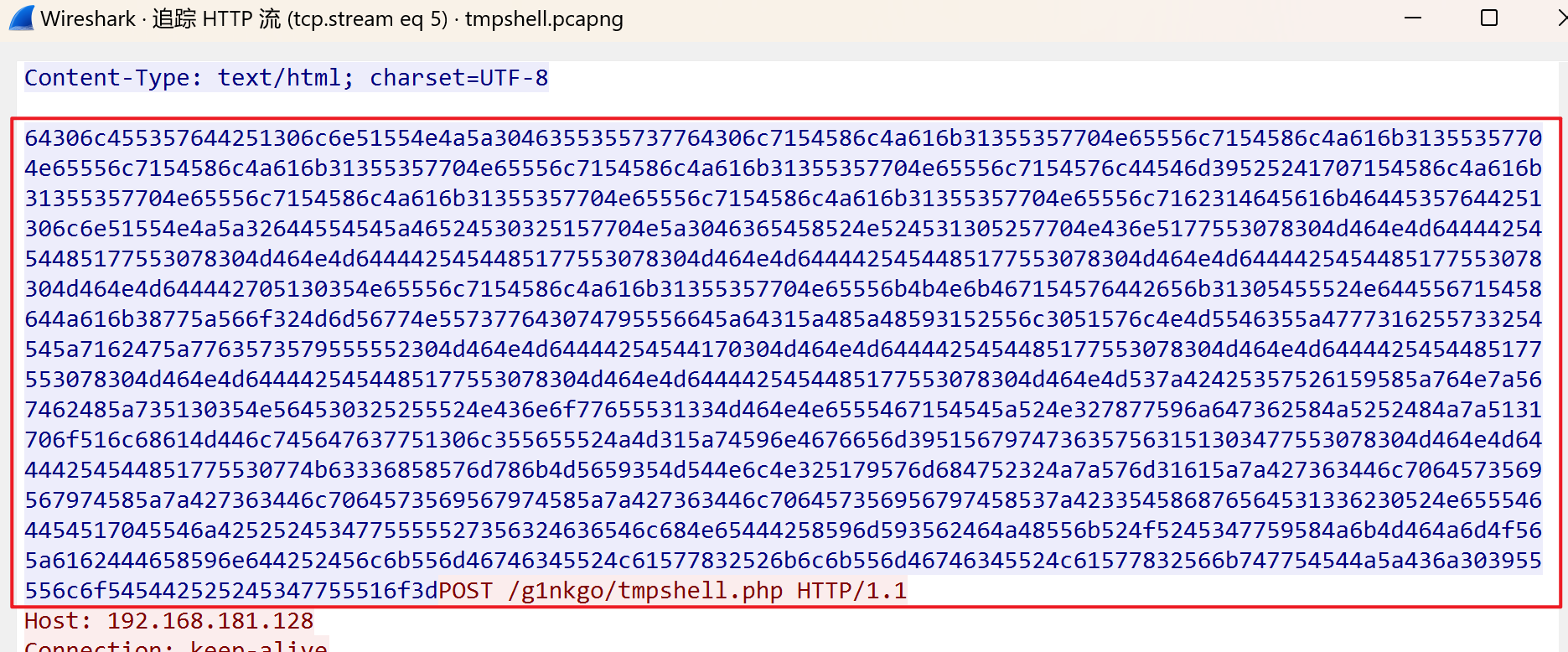

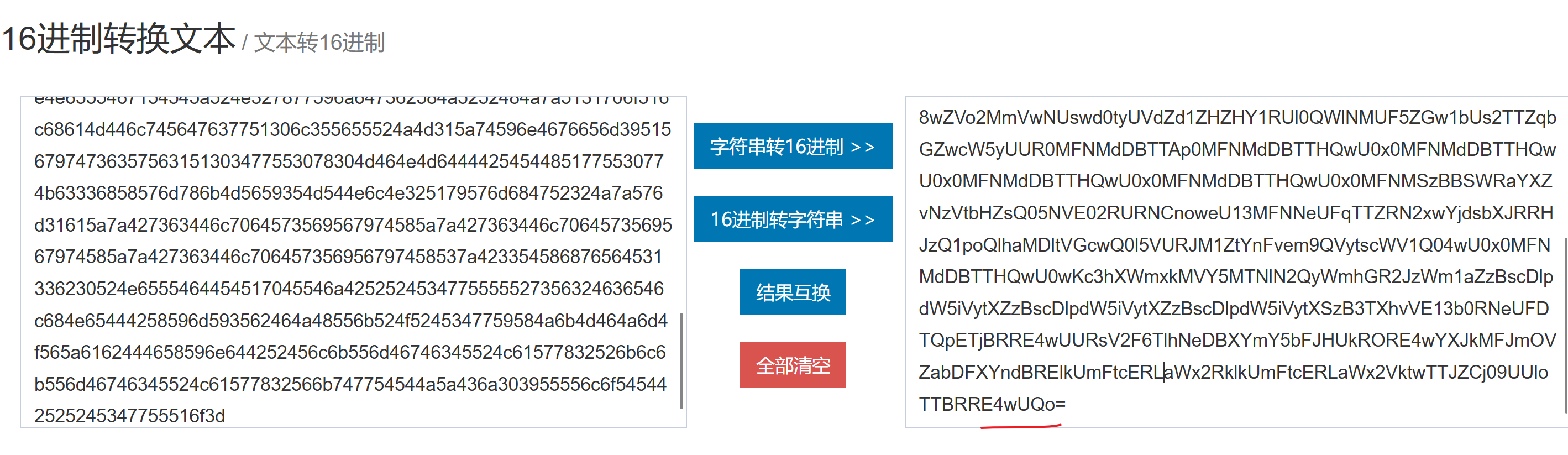

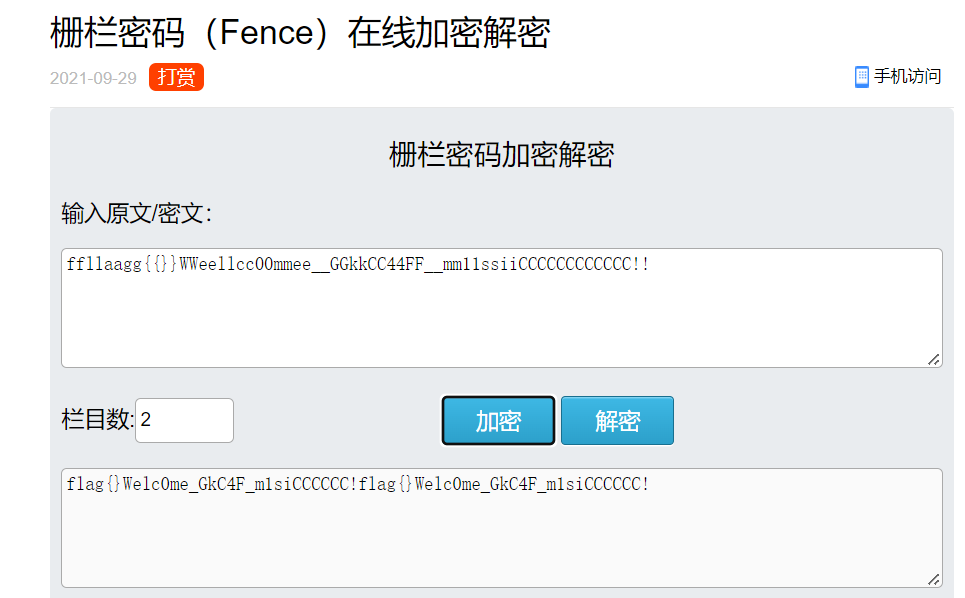

下载得到流量包,使用wireshark 打开,追踪http协议流量的http流:

发现一串可疑的 16进制字符串,我们转文本:

得到 base64编码,于是我们解码一次:

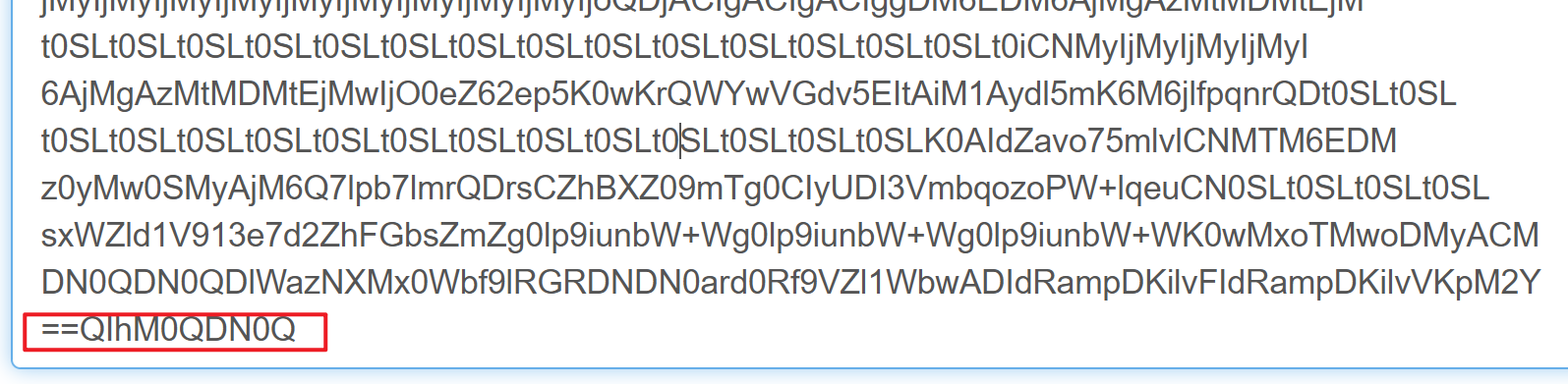

我们发现这个base64编码有点奇怪,可能是每一行从左到右的顺序反了,我们写个脚本颠倒一下,再解码:

1 | |

输出:

1 | |

flag{Welc0me_GkC4F_m1siC!}

或者利用栅栏密码网站,调整一下{}的位置就好了

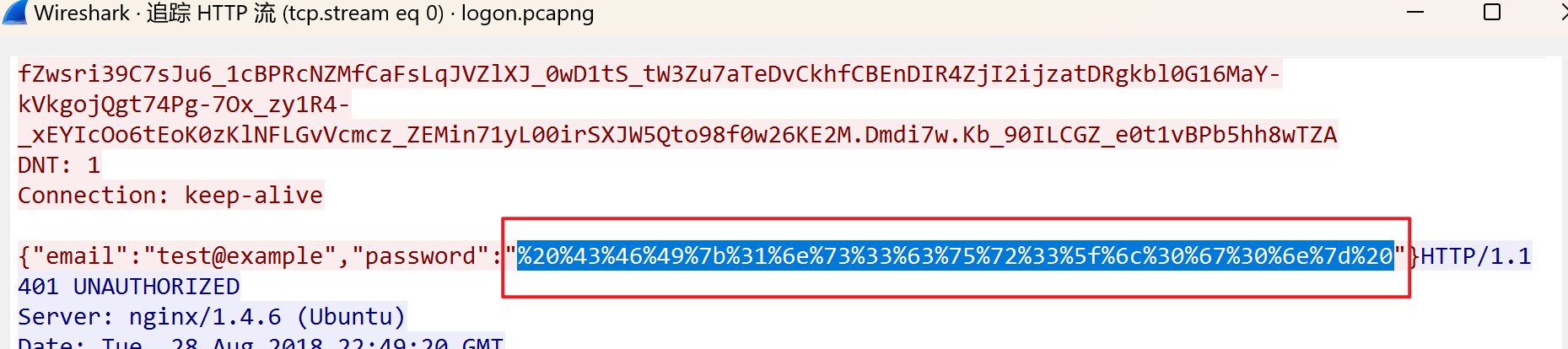

[CFI-CTF 2018]webLogon capture

使用 wireshark 打开,追踪http流:

url解码:CFI{1ns3cur3_l0g0n}

[MRCTF2020]pyFlag

下载后得到三张图片

都拖进 010Editor 查看,在文件末尾发现:

将三张图片尾的数据拼接起来,保存为zip文件,但是需要密码,我们使用 ARCHPR 爆破,得到密码

里面有两个文件:

根据提示,flag.txt 文件使用 base16、base32、base85编码。

我们可以使用脚本解密:

1 | |

解密得到flag

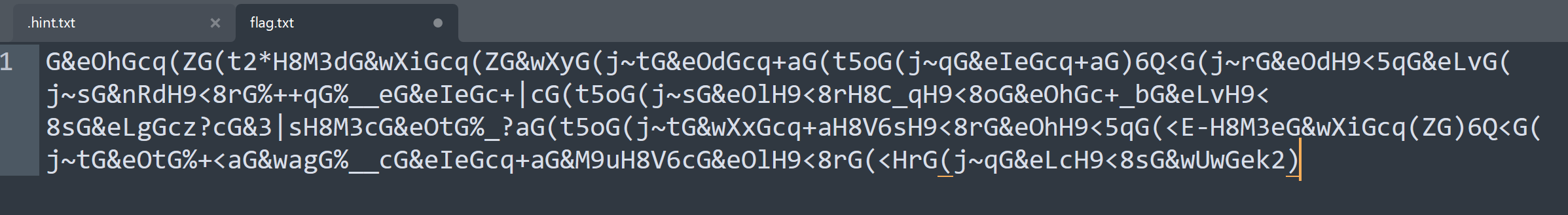

[MRCTF2020]不眠之夜

下载后得到一大堆图片,总共120个

这就是一个拼图题,我们首先使用 montage 将所有小图拼在一起。

先查看图片属性:

发现每一张图片都是 200x100 分辨率,于是我们猜测,整张图片为 2000x1200分辨率

即:长10张、宽12张。 于是我们使用 montage 将图片拼在一起

1 | |

然后我们使用 gaps 命令,将图片拼成正确顺序:

1 | |

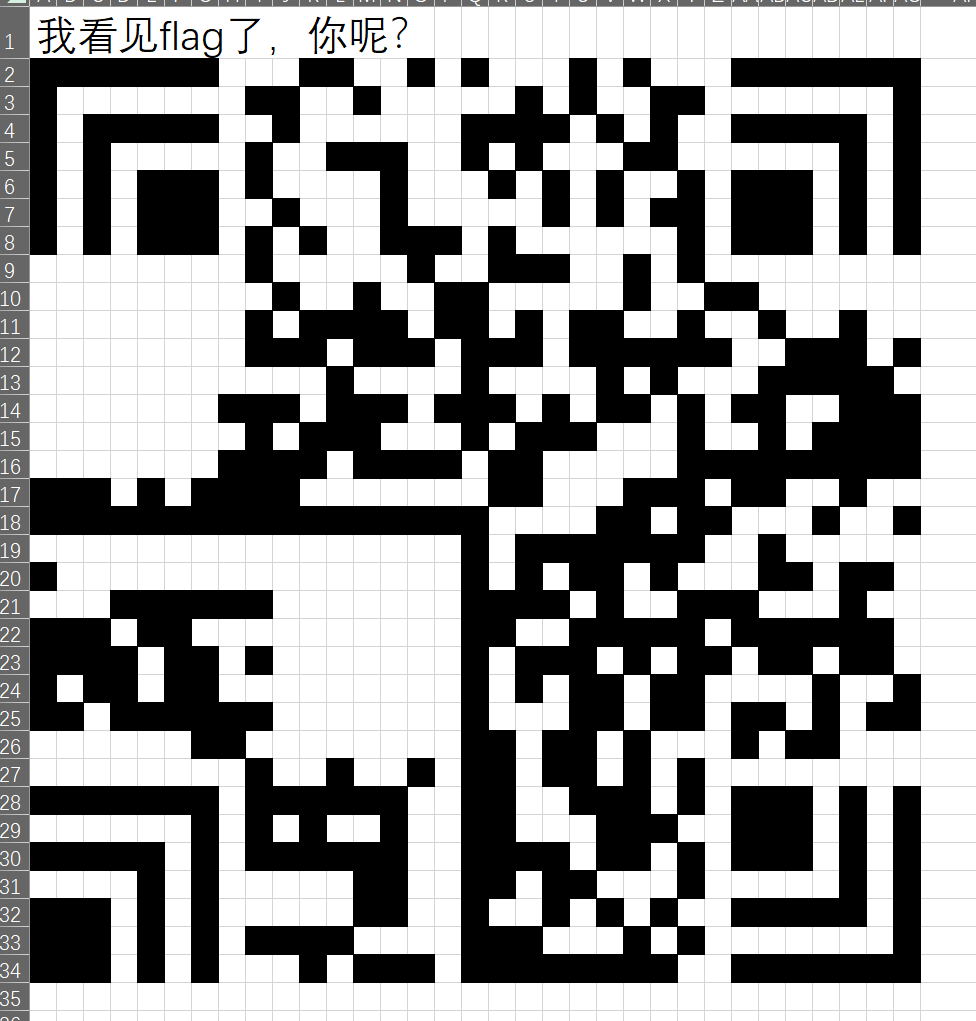

[GKCTF 2021]excel 骚操作

下载后得到一个 excel文件

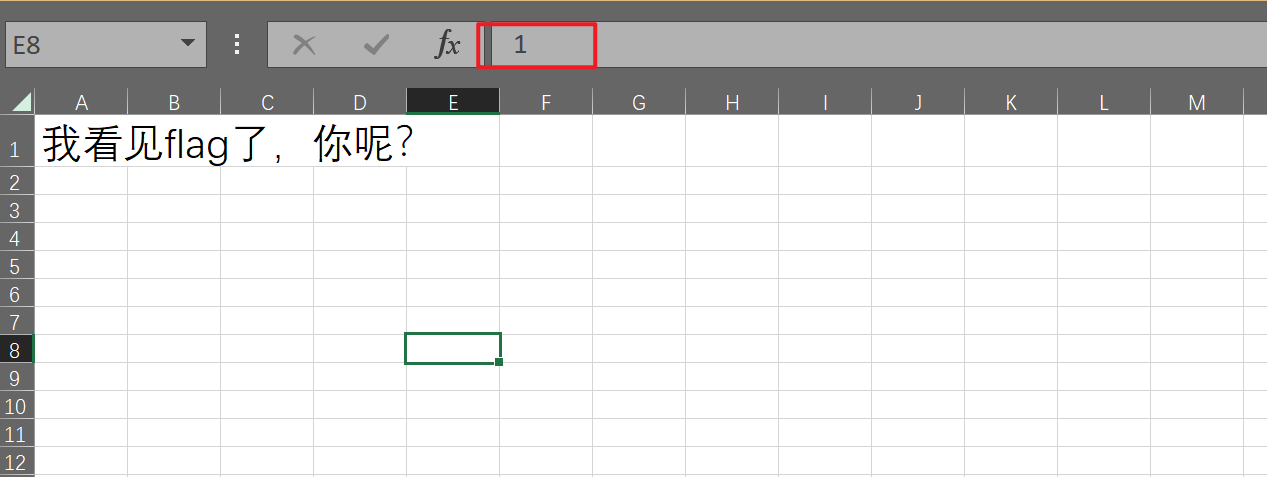

发现鼠标点击某些格子时会显示数值1:

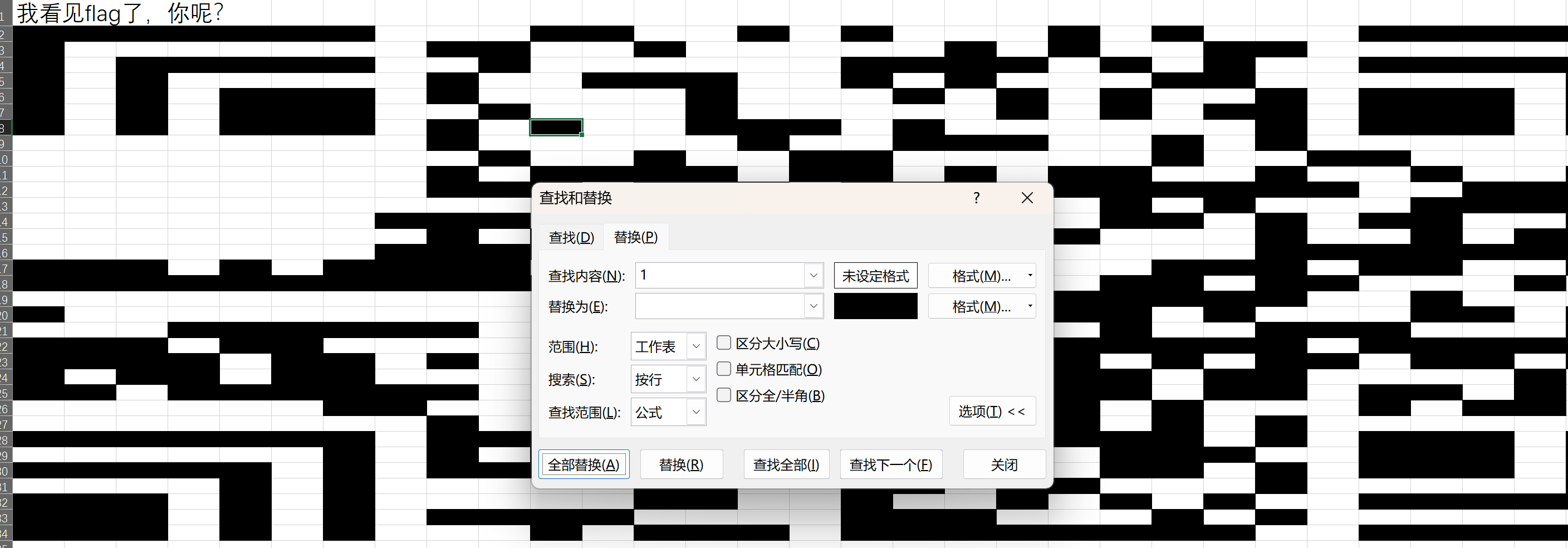

于是我们 ctrl+h 将 1 替换为黑色:

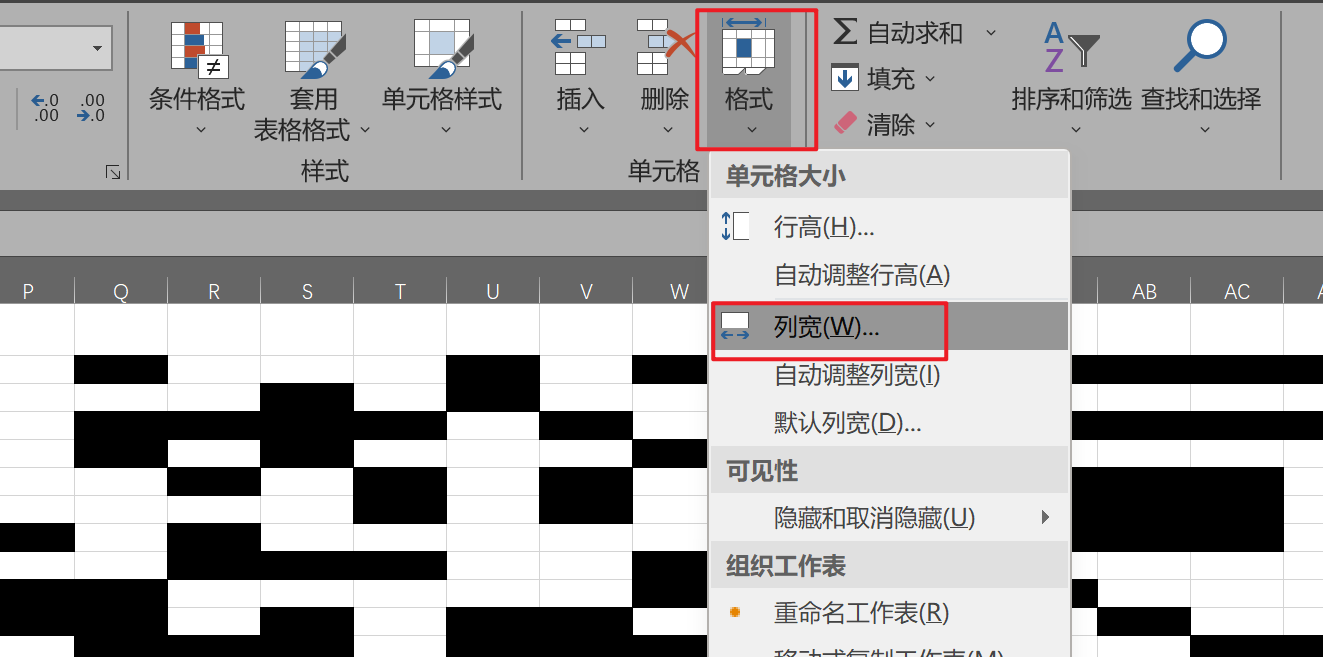

但是有点宽了,我们改一下格子宽度:

如下:

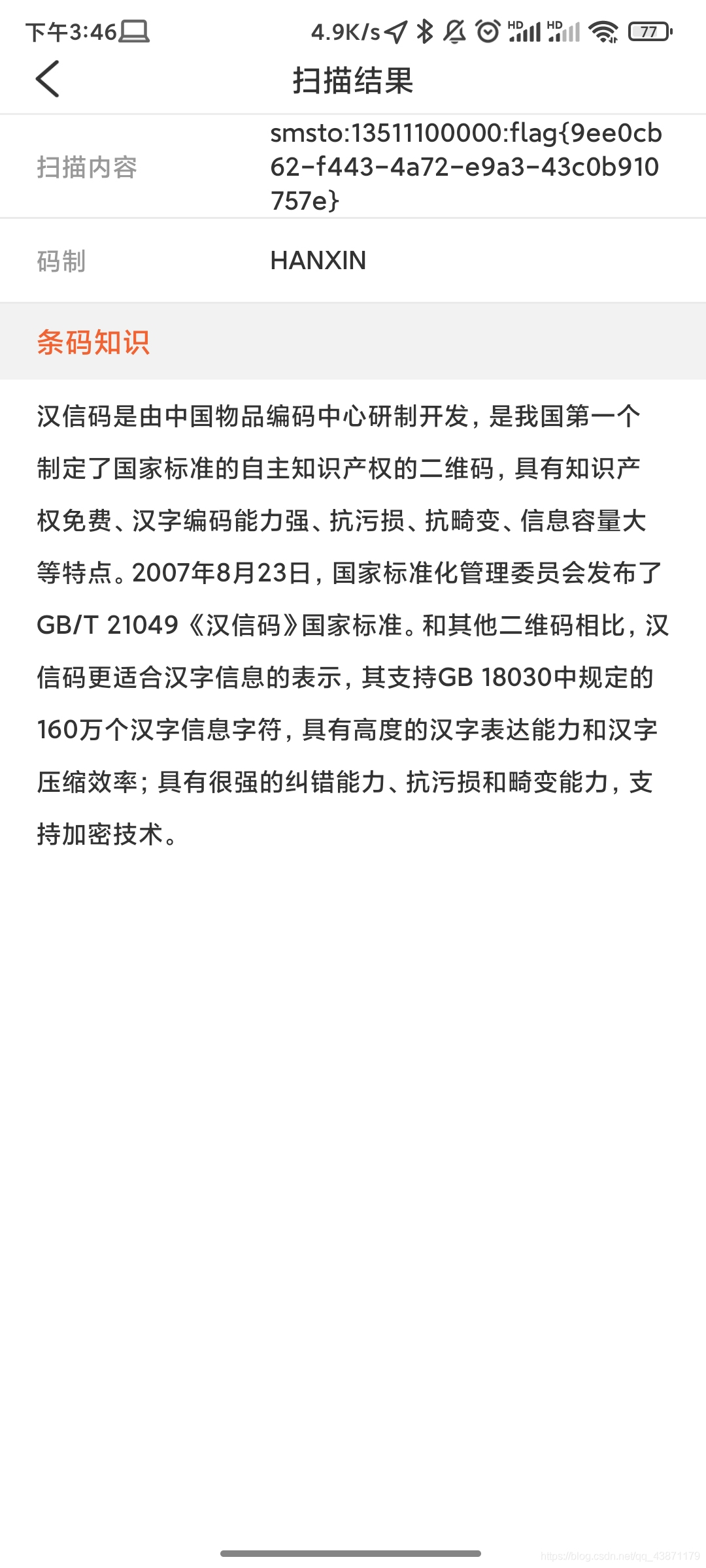

但是这个二维码有点奇怪,扫不出来,查资料发现是汉信码。

打开中国编码网下载对应app,扫码得到flag:

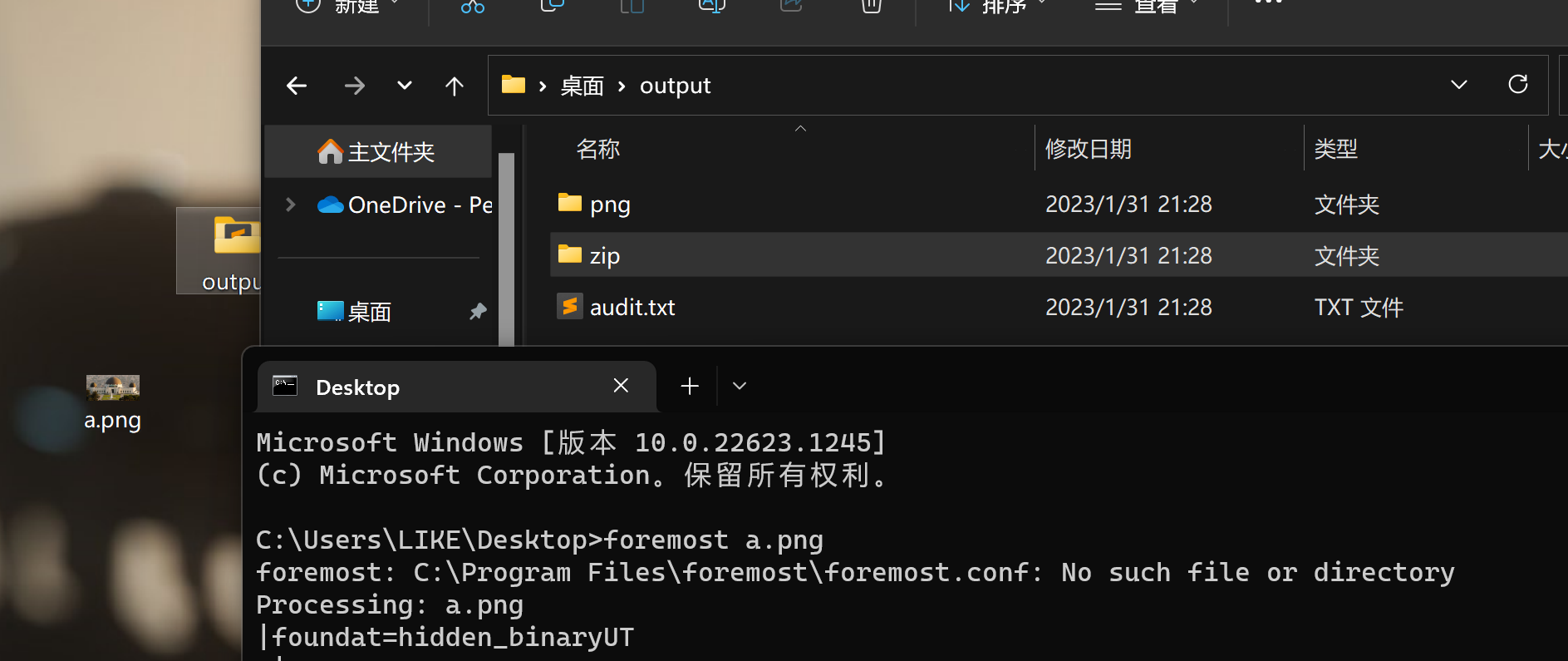

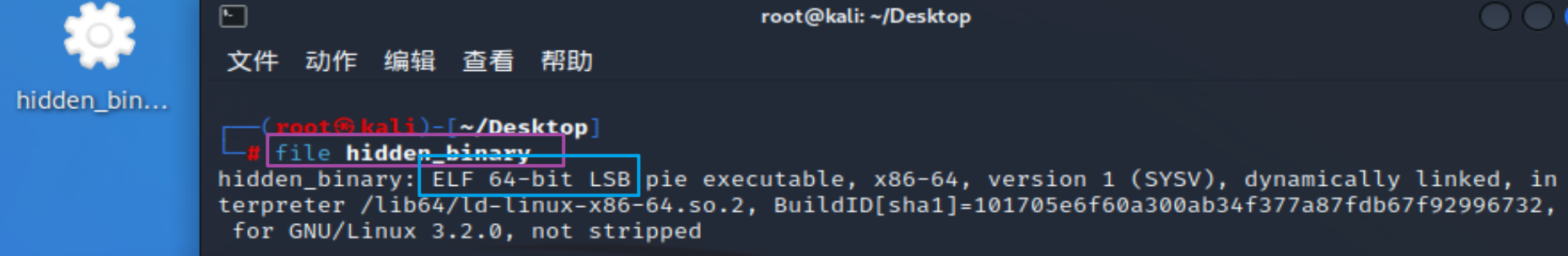

[UTCTF2020]File Carving

下载后得到一张图片,我们使用 foremost 分离一下:

在zip中发现一个文件: hidden_binaryUT,我们用 file 命令查看文件类型:

发现是 ELF 类型文件

查资料得知,ELF存在可执行文件的这一类型,于是我们可以执行该文件,

但是我们首先应该修改权限:

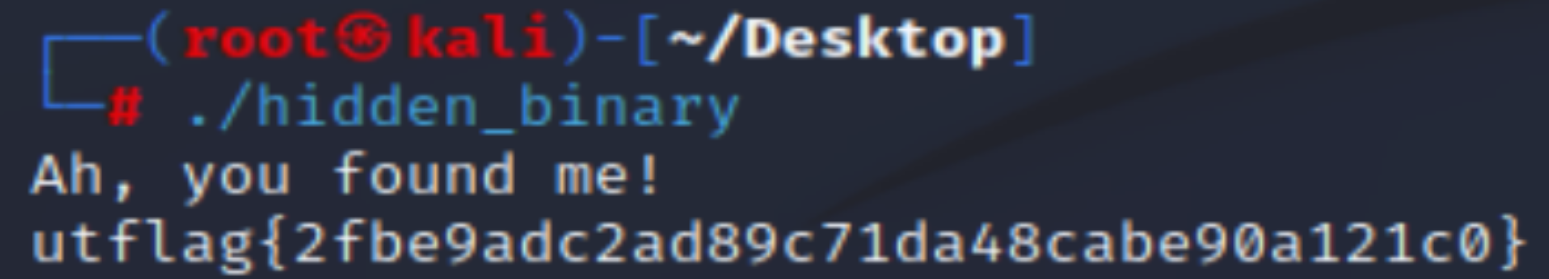

执行:

得到flag

[watevrCTF 2019]Evil Cuteness

foremost分离文件,文件中有flag

[QCTF2018]X-man-A face

下载后得到一张图片,里面是残缺的二维码:

我们使用 ps 补齐一下:

扫码:

1 | |

这是 base32 编码,解码得到flag

hashcat

下载得到:

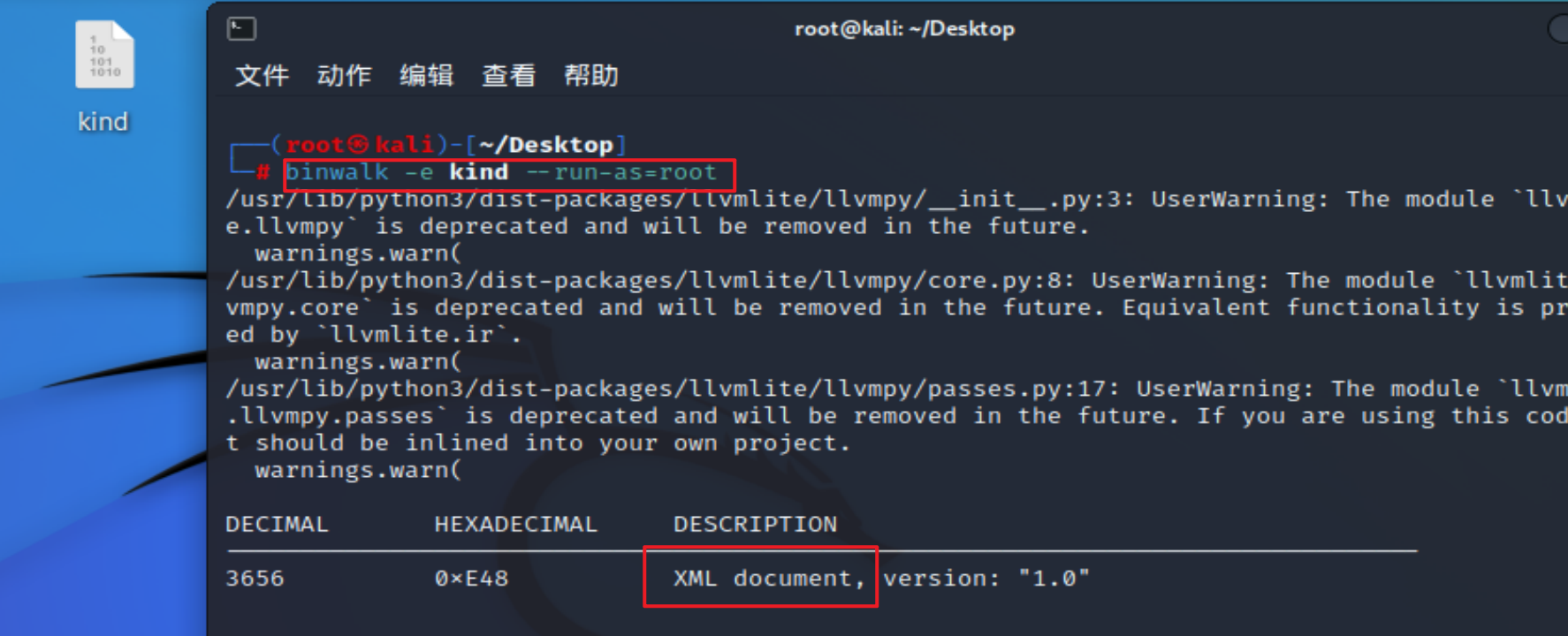

我们使用 binwalk 分离:

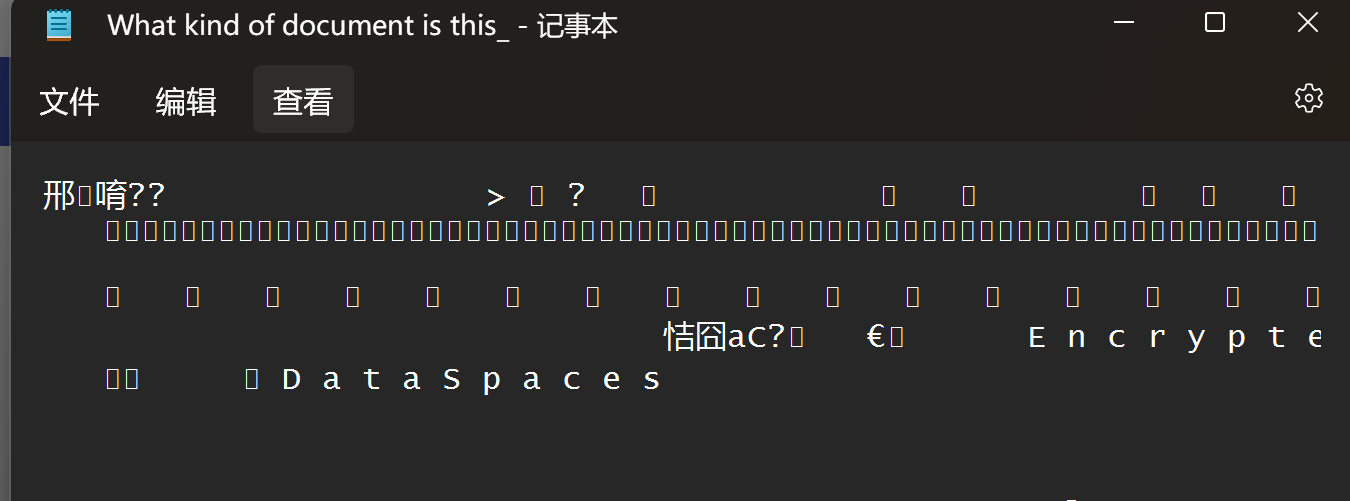

提示这是 xml文件,我们可以把后缀改为 ppt 打开:

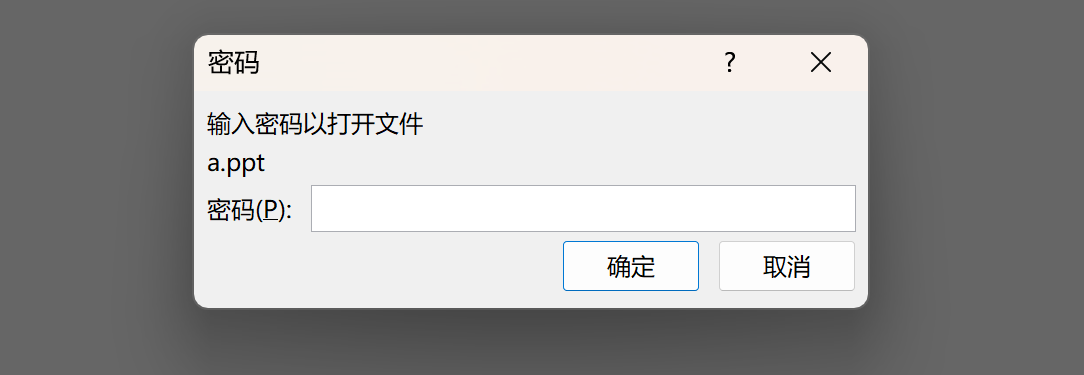

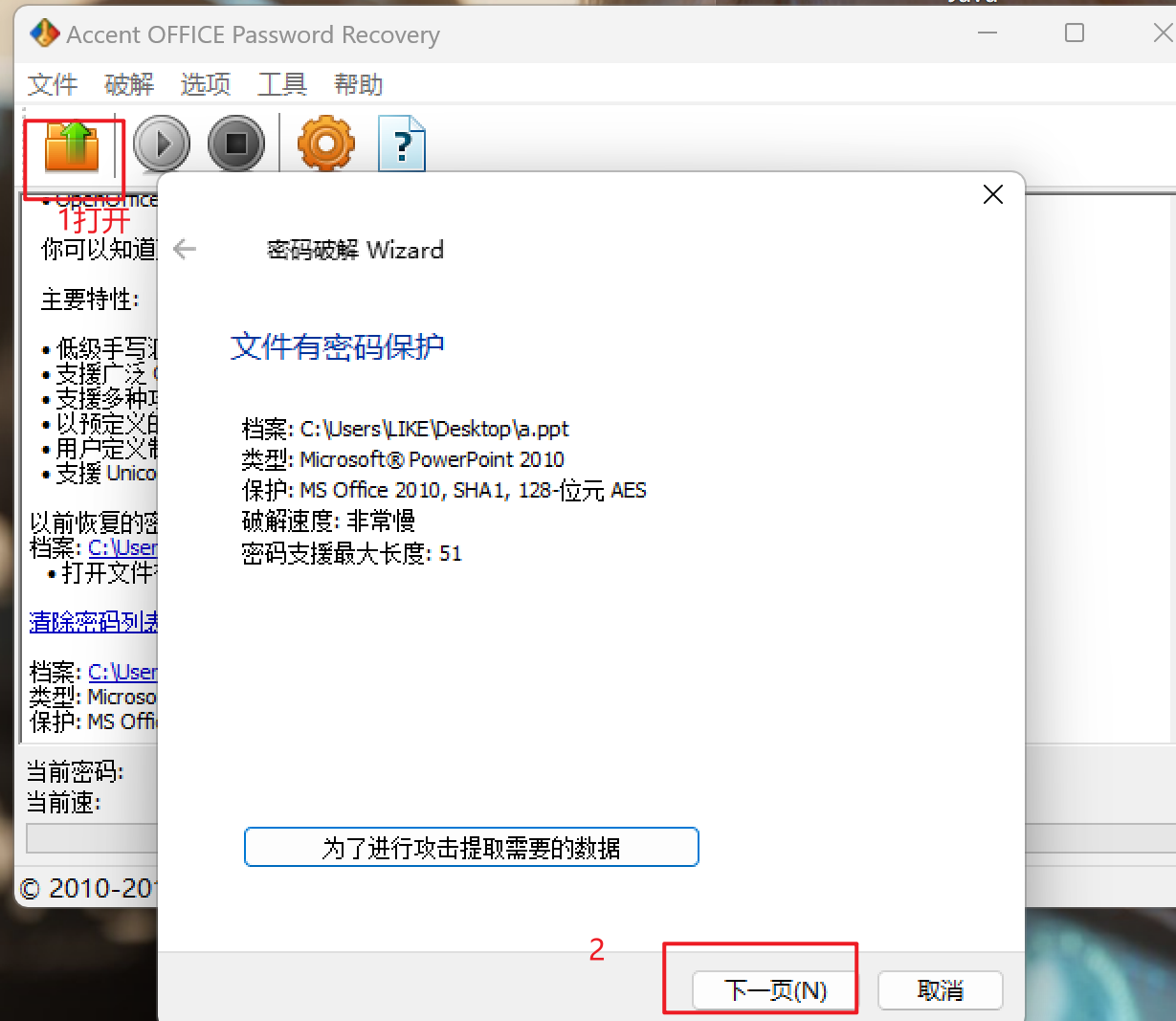

提示需要密码,于是我们可以使用工具:Accent OFFICE Password Recovery 破解office密码

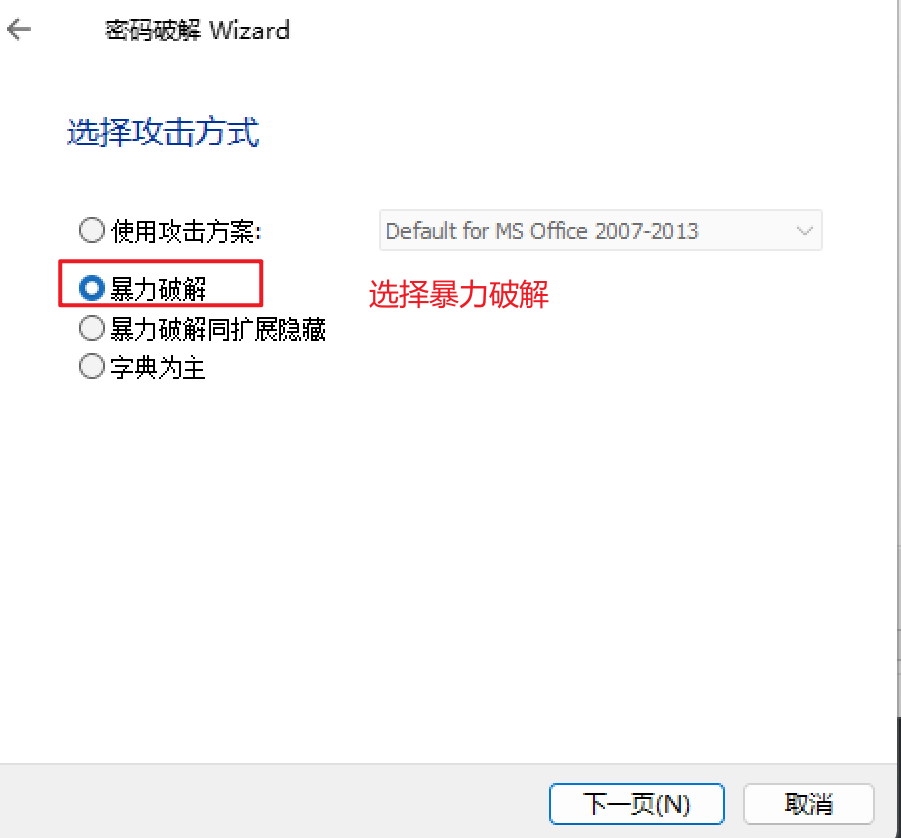

我们使用暴力破解

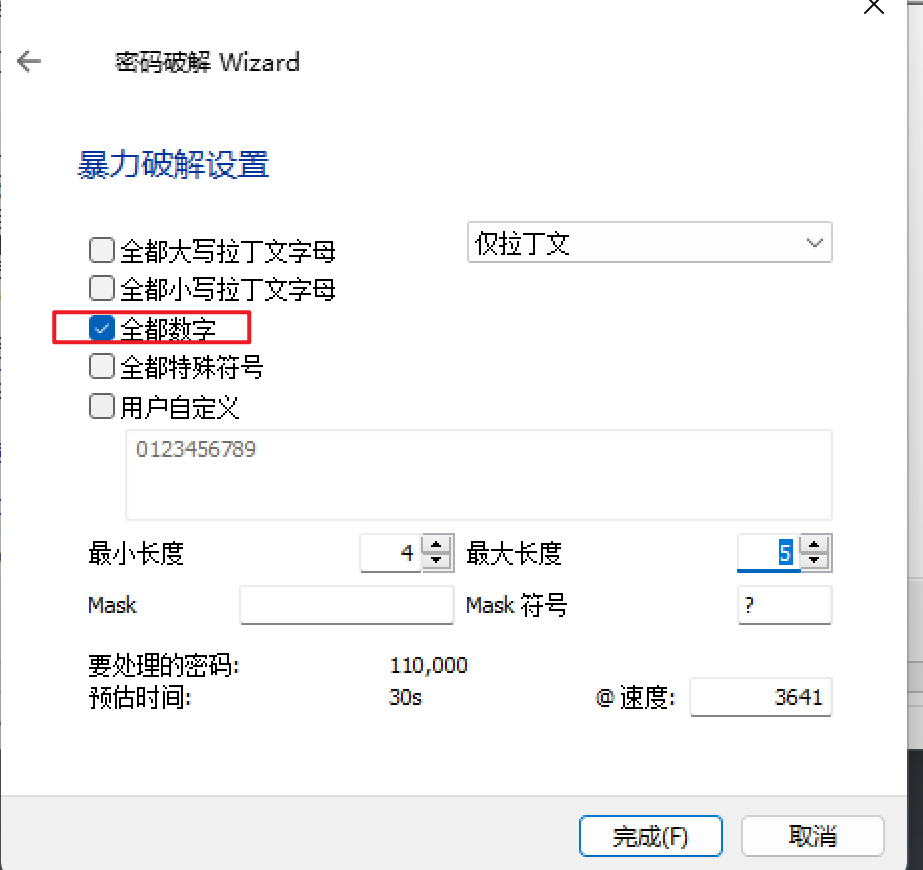

我们使用纯数字:

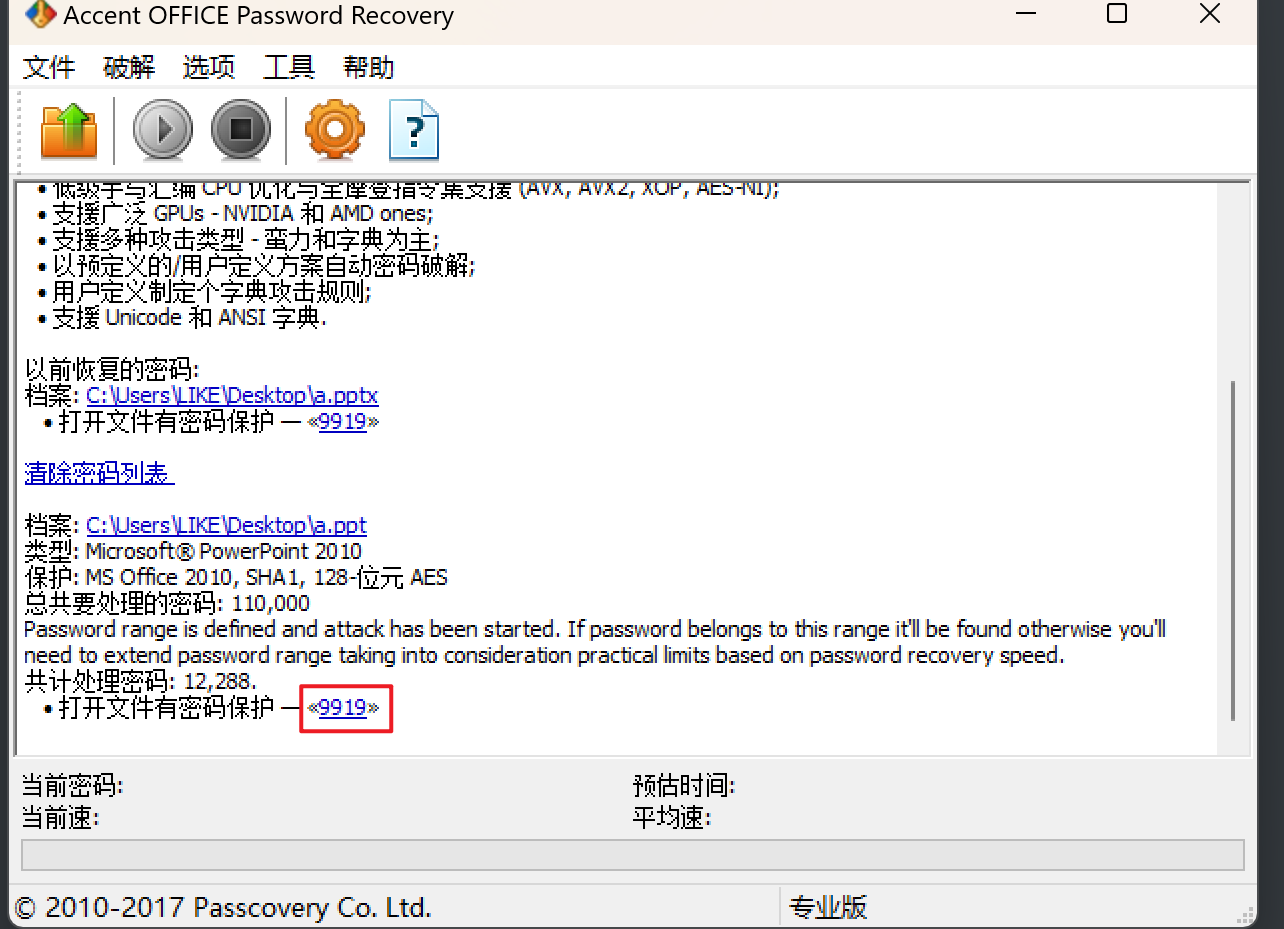

获得密码:9919

我们打开ppt:

第七页发现flag

解法二:

office2john+john

[INSHack2017]sanity

[SCTF2019]电单车

[DDCTF2018]流量分析

[UTCTF2020]sstv

下载后得到一个wav音频文件,听了一下,有点像外星电波那种,嘀嘀嘀。

结合题目名称,我们知道需要使用工具:RXSSTV

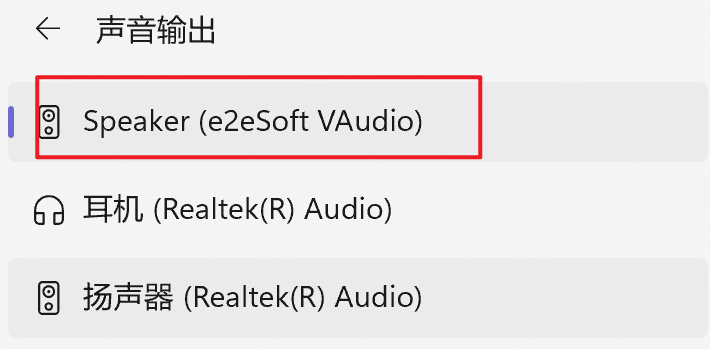

但是使用这个工具之前,我们电脑需要安装:虚拟声卡,这样能够让我们的音频能够被RXSSTV收听。

使用:

我们先将电脑音频切换到虚拟声卡:

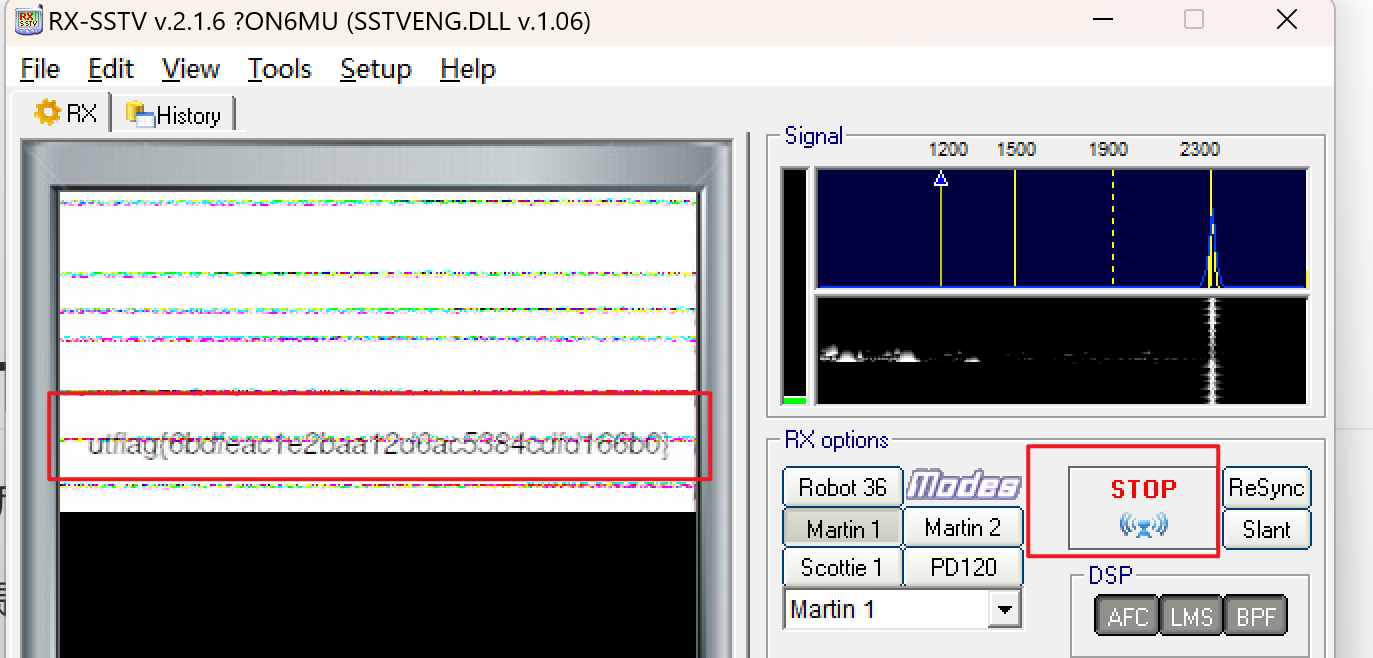

接着播放音频,播放音频之后我们点击 RXSSTV 的 Receving,这样就能通过音频生成图片了:

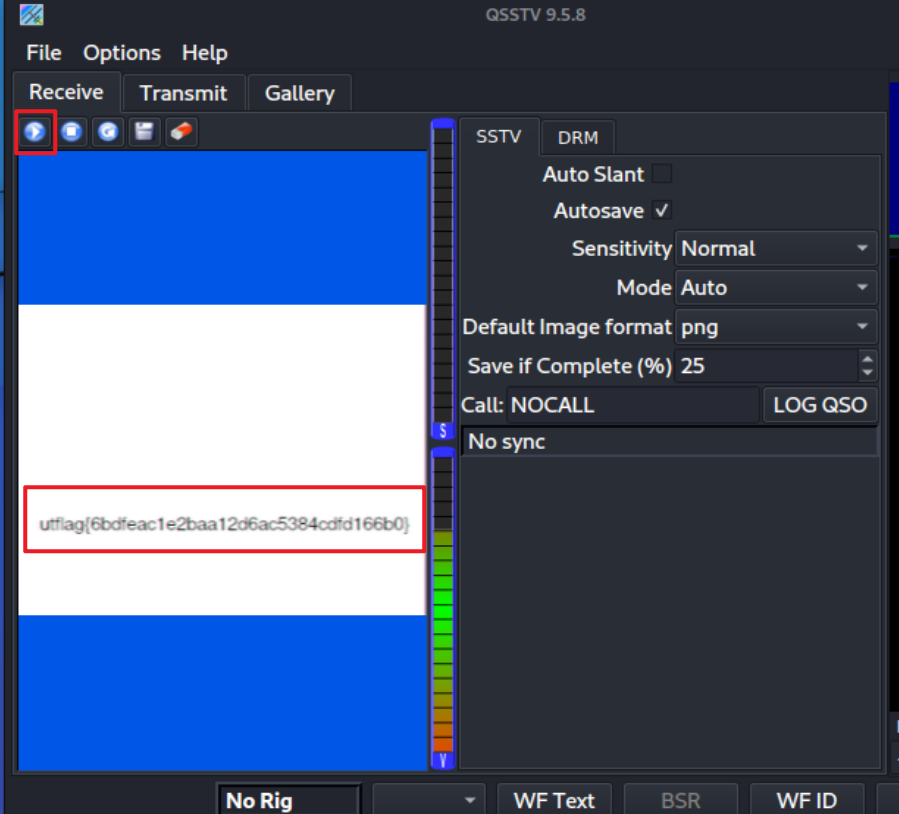

或者我们可以使用 kali中的 qsstv:

voip

VoIP使用RTP协议对语音数据进行传输,语音载荷都封装在RTP包里面。

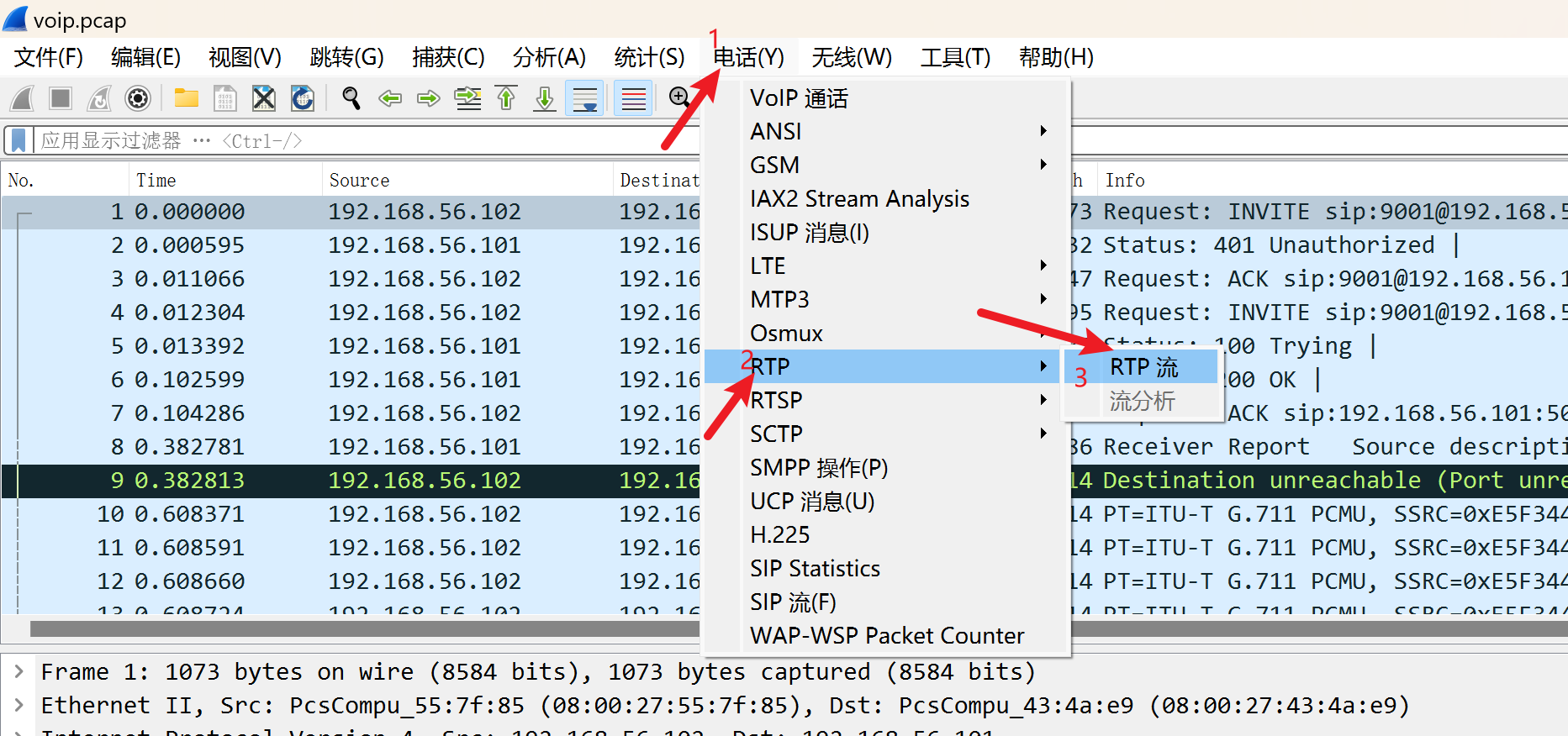

我们使用wireshark 打开pcap文件,有两种方法可以听到语音。

法一:

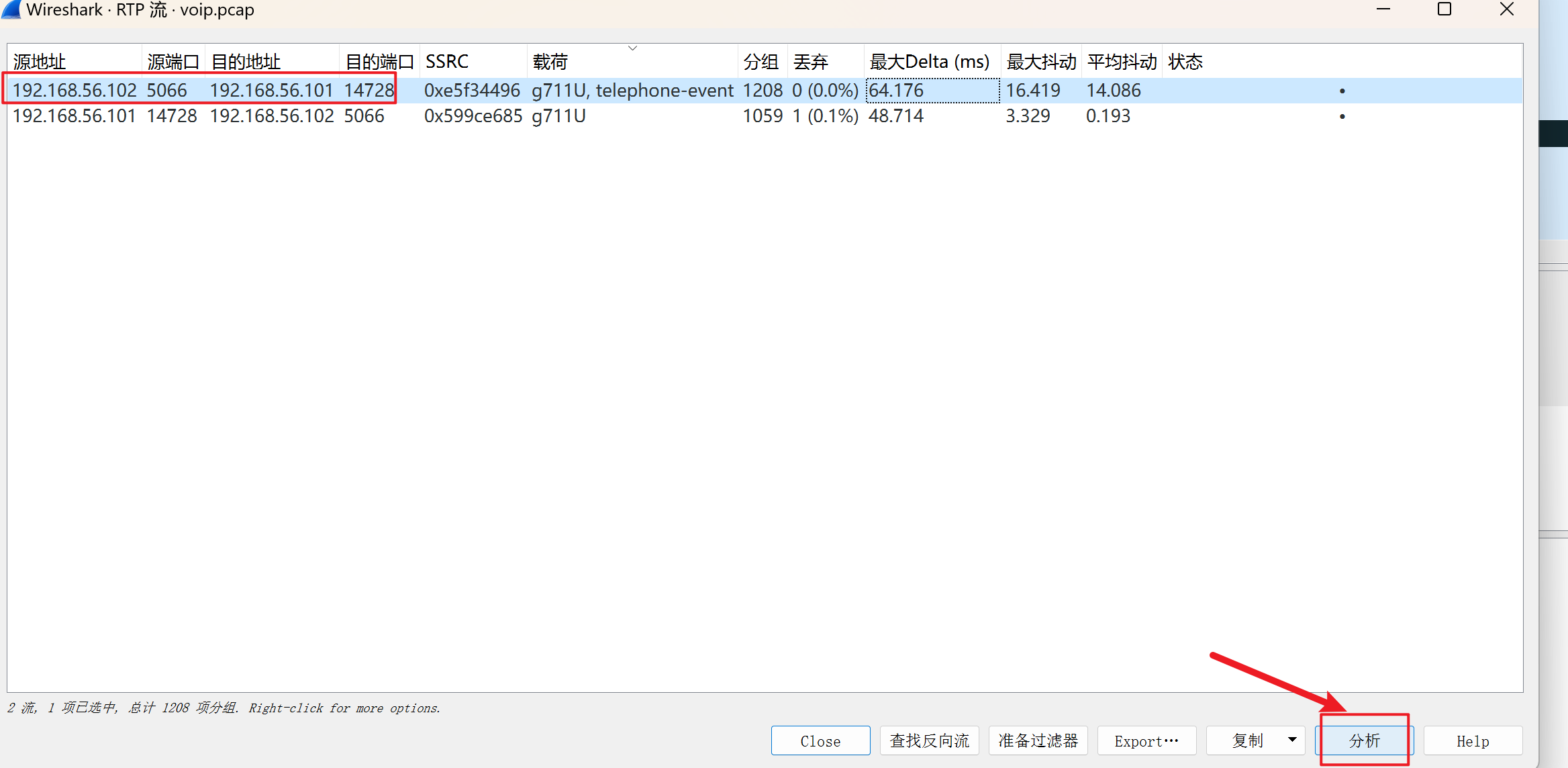

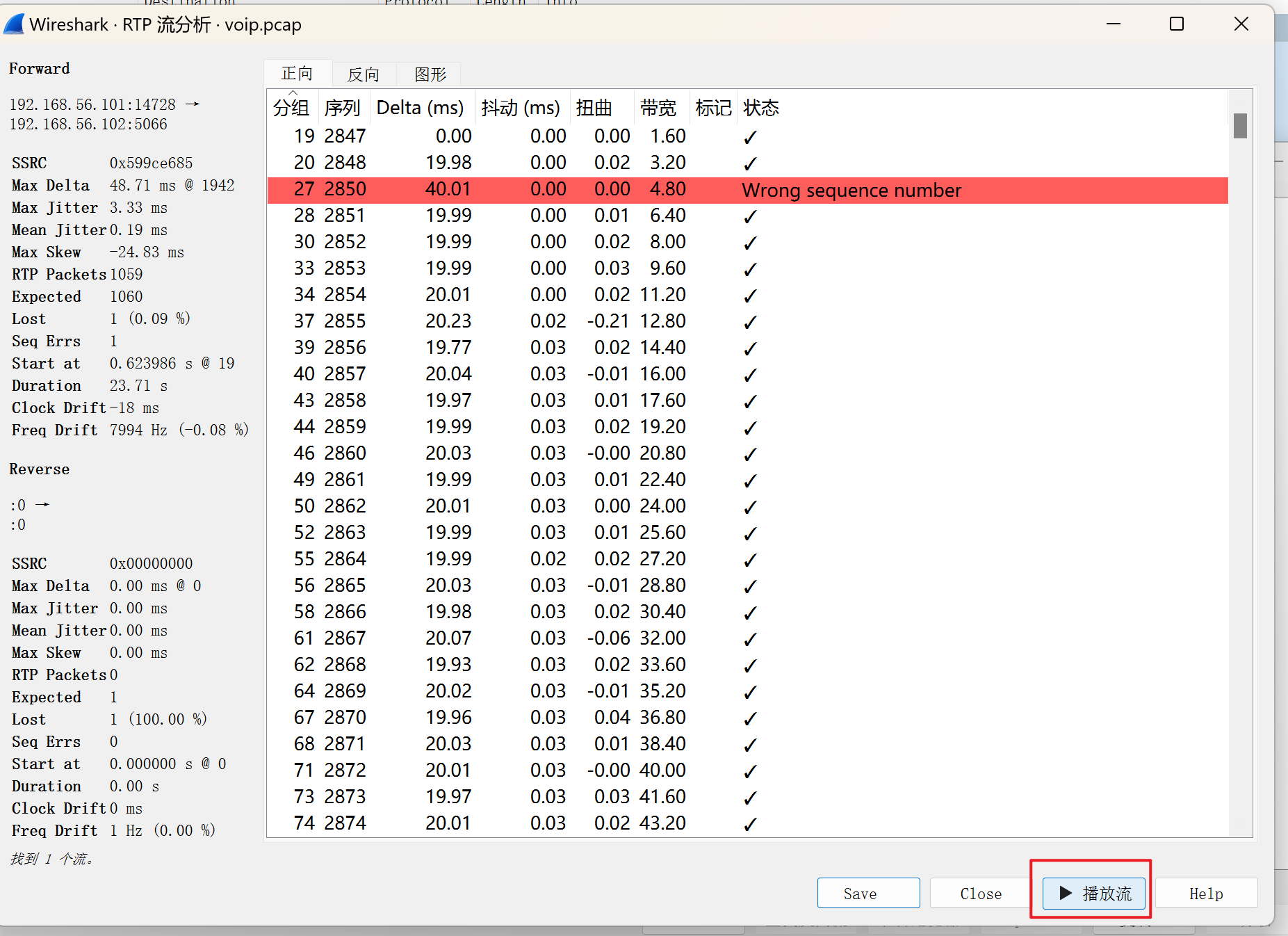

点击进入 RTP 流

点击分析

点击播放流:

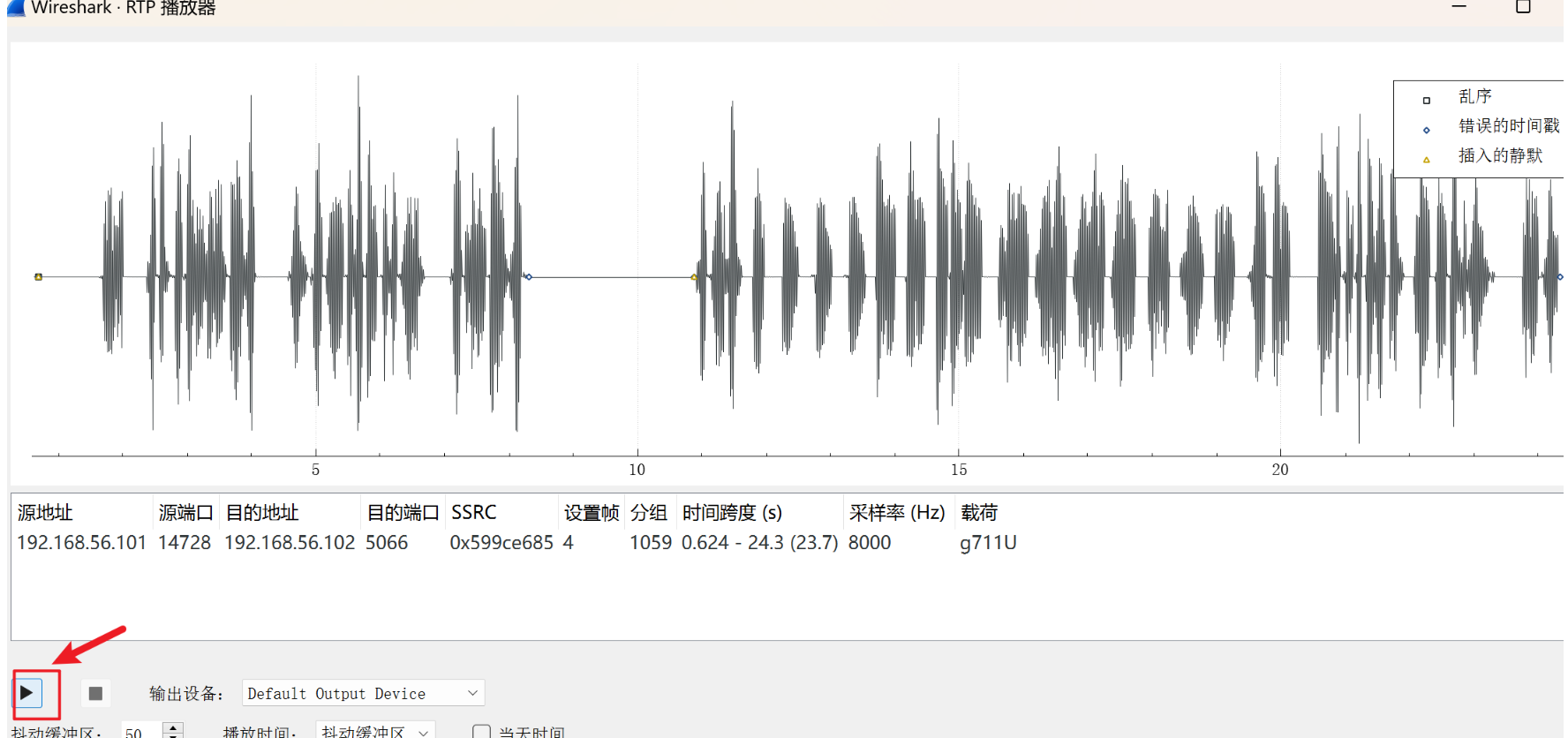

点击播放就可以听到录音,听到flag

法二:

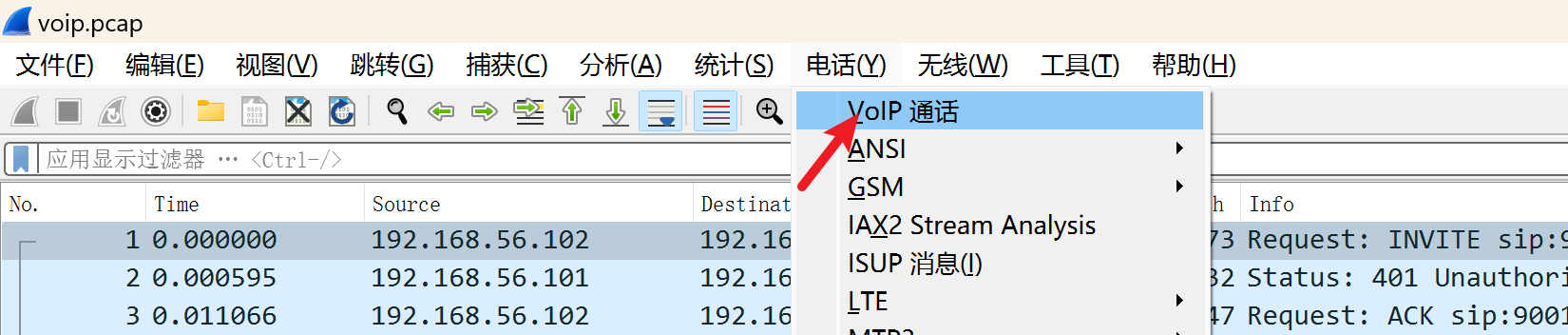

点击voip通话:

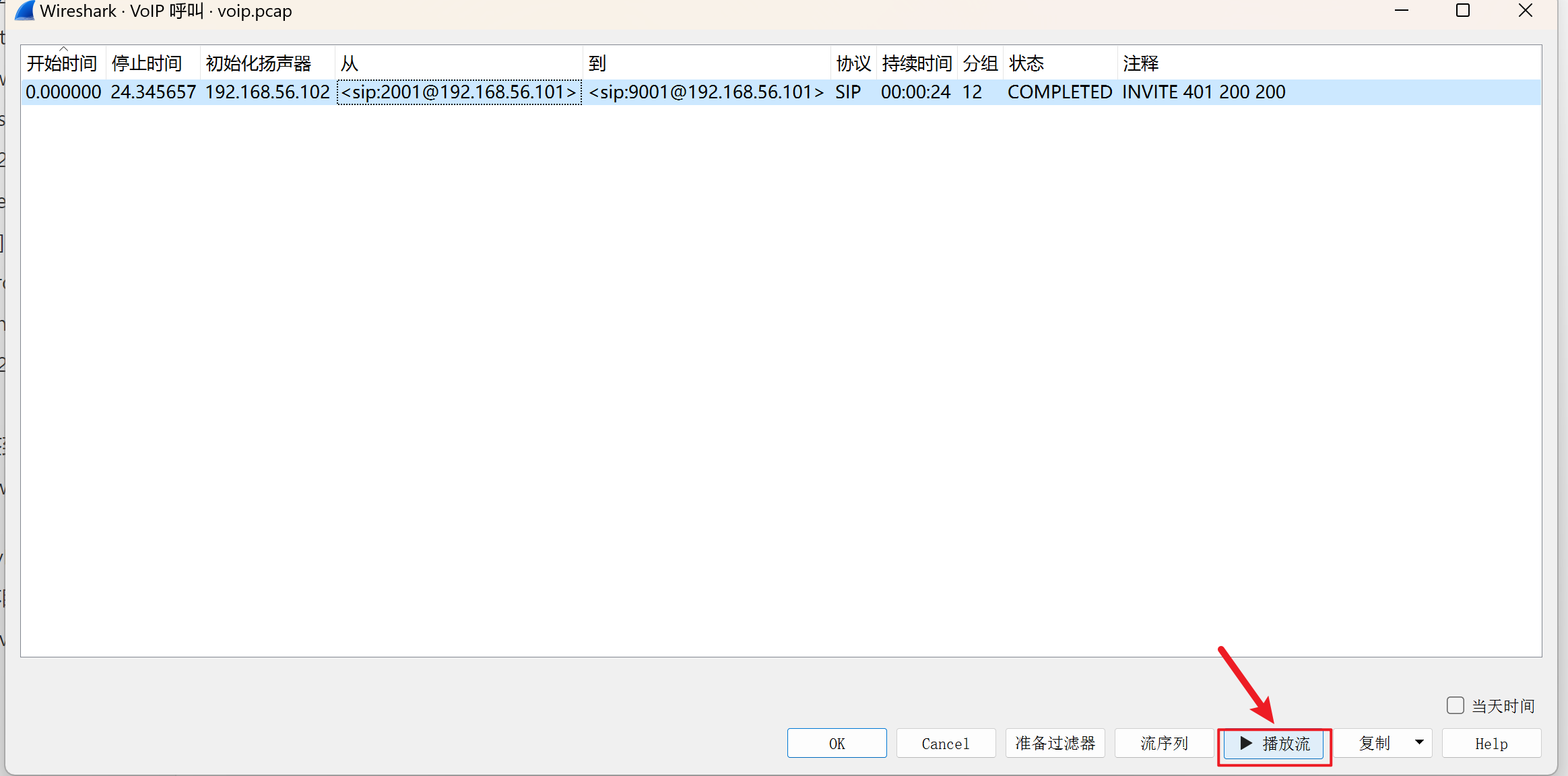

点击 播放流:

key不在这里

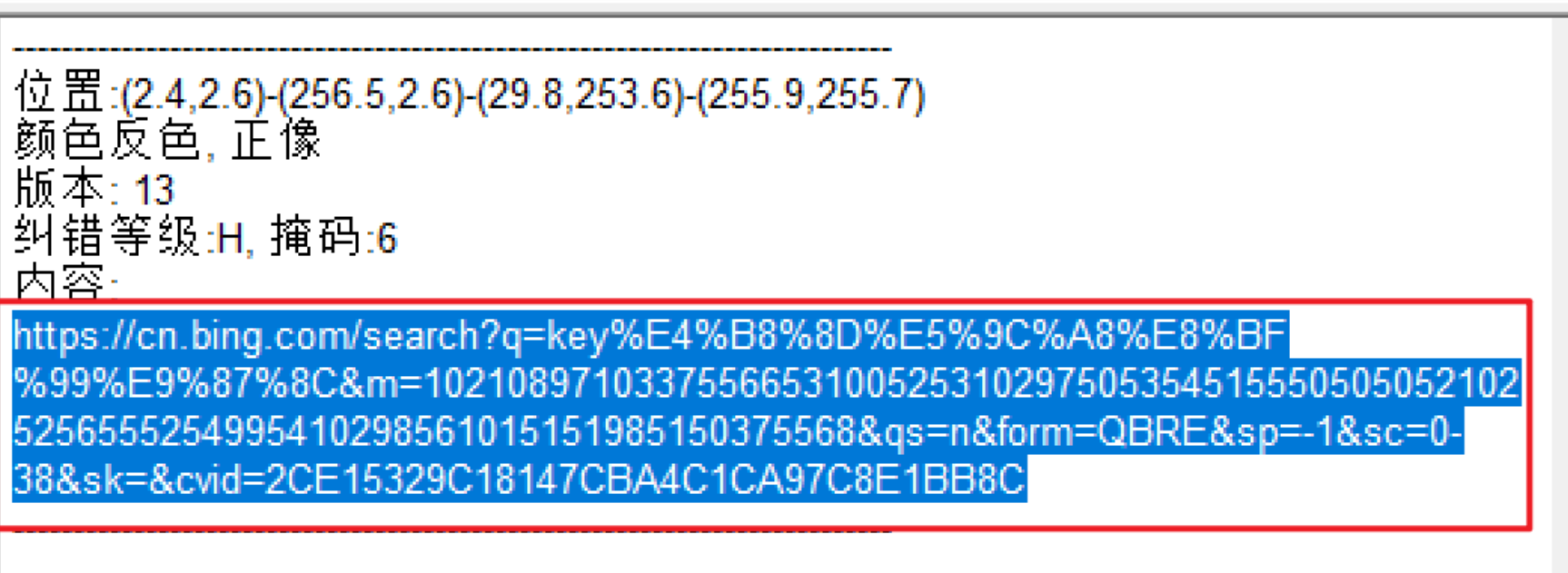

一张二维码,我们扫码:

得到一串网址,但是我们进入后并没有什么,只是 bing 搜索引擎的参数而已

我们仔细观察网址,发现一串数字:(长度为92)

1 | |

这一串数字看起来像 ascii码,于是我们写一个脚本进行解码:

1 | |

[GUET-CTF2019]soul sipse

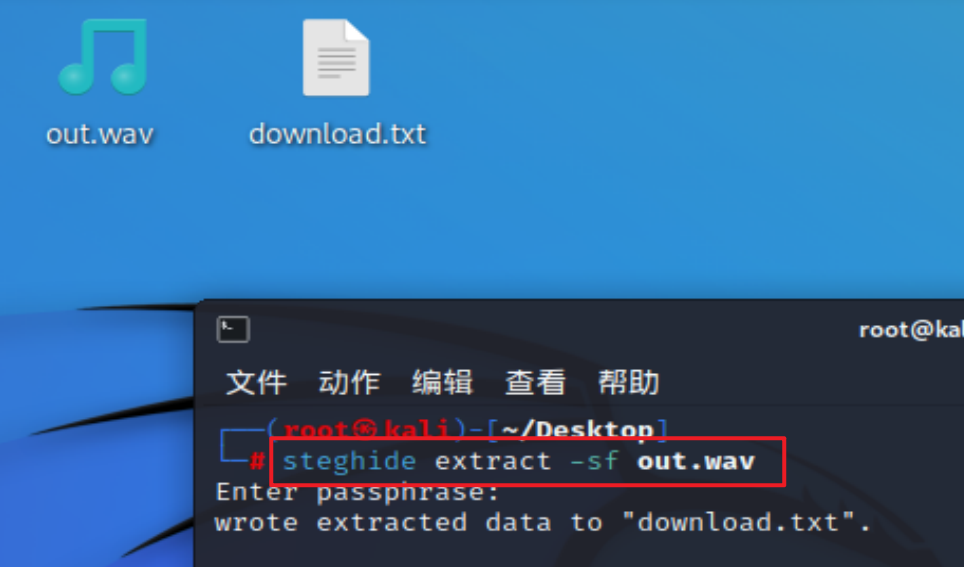

下载后得到:out.wav,经过尝试,我们可以使用 steghide 分离数据,无密码:

download.txt:

https://share.weiyun.com/5wVTIN3

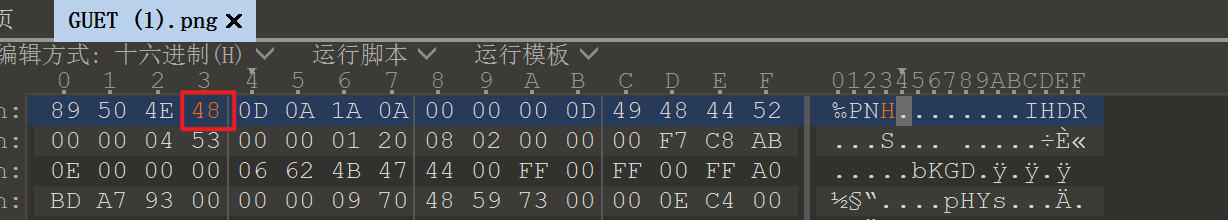

下载后得到一张图片:

发现文件头错误,改成 47 :

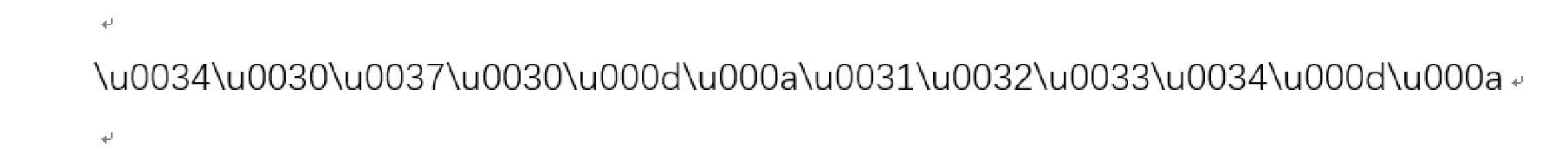

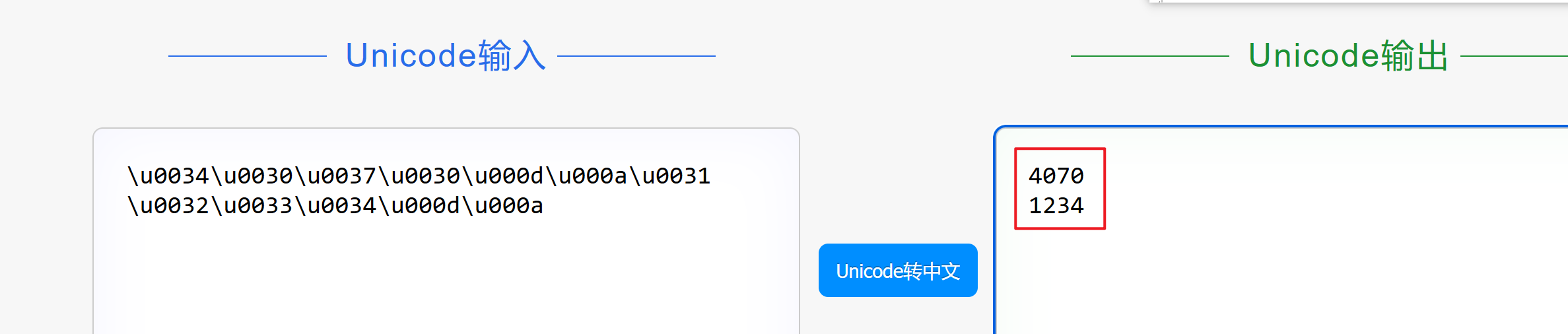

获得一串unicode编码 ,我们解码一下:

1 | |

flag{5304}