【WMCTF2023】

本文最后更新于:2023年8月25日 下午

[TOC]

【WMCTF2023】

MISC

Checkin

WMCTF{Welcome_W&MCTF_2023!}

Oversharing

一个黑客得到了他想要的东西,他下一步会干什么呢

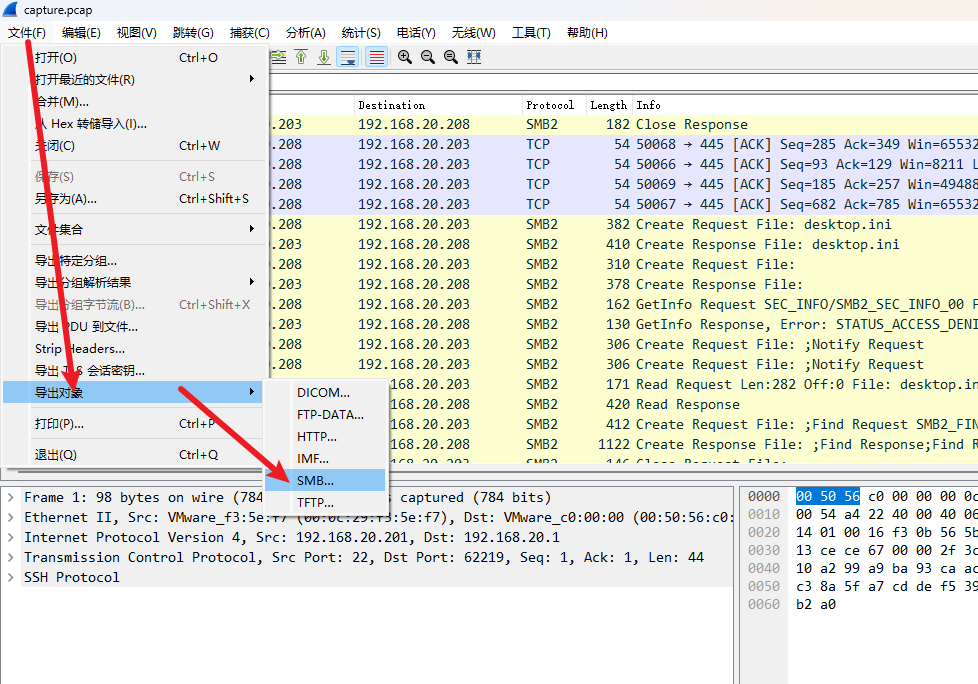

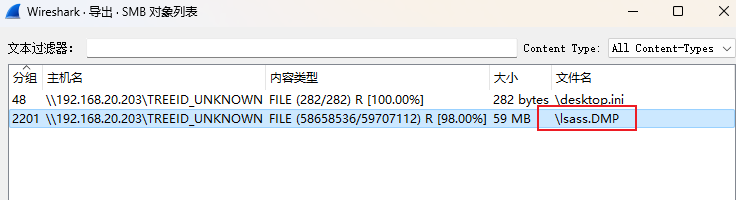

导出SMB文件

有一个lsass.dmp文件

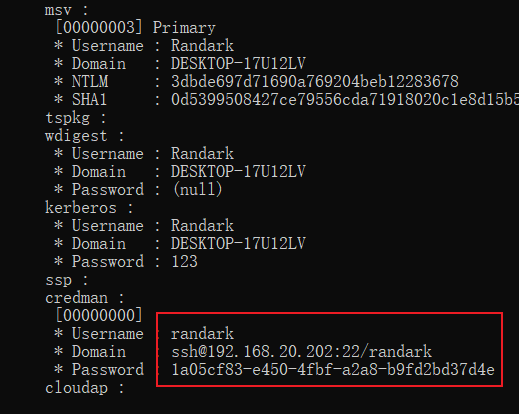

lsass.exe(Local Security Authority Subsystem Service进程空间中,存有着机器的域、本地用户名和密码等重要信息。如果获取本地高权限,用户便可以访问LSASS进程内存,从而可以导出内部数据(password),用于横向移动和权限提升。

我们可以使用mimikatz来获取内存的账号密码

使用管理员权限打开:

1 | |

1 | |

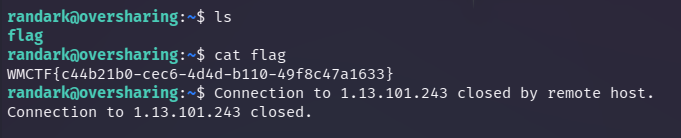

然后ssh连接就行:

Fantastic terminal

非预期,直接使用工具关键词提取出flag

【WMCTF2023】

https://leekosss.github.io/2023/08/24/[WMCTF2023]/