ctfshow_信息搜集

本文最后更新于:2023年8月25日 下午

信息搜集

web1

该题考查注释,flag藏在注释内部

web2

1 | |

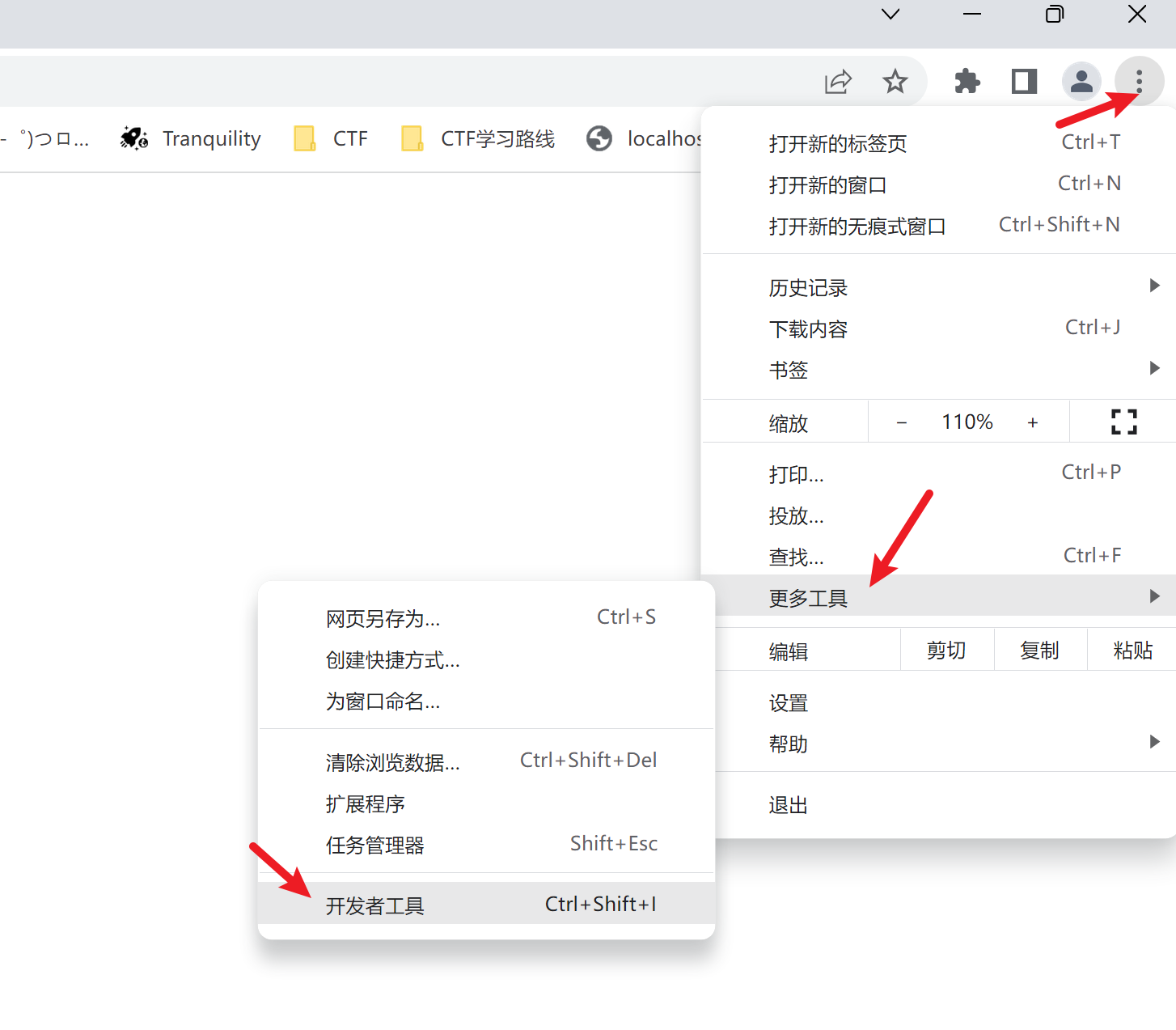

从hint可知,该题目使用了js前台拦截,该页面右击,F12,复制等功能使用不了。

方法1、

ctrl+u可以查看源代码,得到flag

方法2、

可以使用google开发者工具,得到类似F12功能

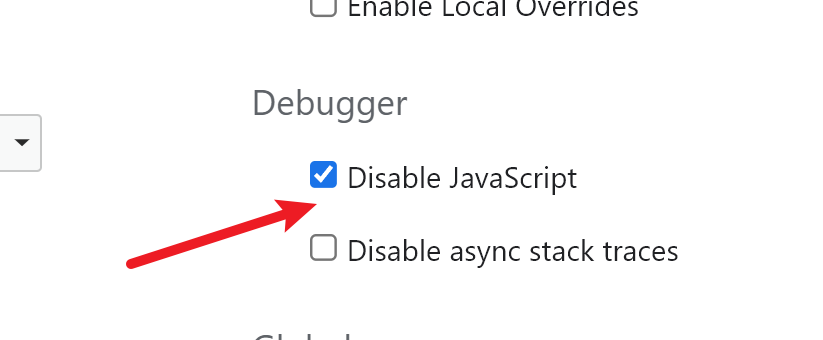

方法3、

在开发者工具下,打开设置,禁用js,

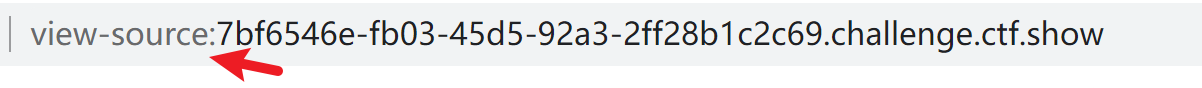

方法4、

在网页url前面添加 view-source: 可以查看源代码

view_source知识点

view_source 是一种查看代码源的协议。通常在网址前加上前缀“view-source:”即可获取该网页的源代码。但是,并非所有网站都支持这种协议。

web3

改题目考察bp抓包,抓包后,在响应中可以得到flag

web4

该题目考察robots协议

直接在url后面添加 /robots.txt 即可获得相关信息

web5

phps源码泄露

1 | |

根据提示可知,该题目考察phps源码泄露,直接在url后面添加 /index.phps 即可得到网站的php源码

web6

1 | |

根据提示,该网站下可能藏着网页的源码,类型需要解压,应该为zip格式,经过查询资料,名称可能为www.zip, 于是在url后面添加 /ww.zip下载源码 得知flag在fl000g.txt下

web7、web8

1 | |

git 、svn泄露

1 | |

由hint可知,该网站下可能有隐藏的未删除的版本控制文件,如:.git .svn等 ,经过尝试得到flag

web9

1 | |

该题主要考察vim源码泄露

1 | |

由题目可知,vim非正常退出,会产生swp临时文件,url后添加 /index.php.swp 即可得到flag

web10

该题目考察cookie知识点,在响应头中得到cookie信息,然后url解码得到flag,

%7B : { 、 %7D :}

web11

1 | |

该题考察域名txt记录泄露,使用域名查询,查询txt记录即可得到flag

web12

1 | |

进入网站是一个购物网站,根据robots.txt 可知,进入/admin,发现需要用户名、密码,用户名一般是admin,密码在网站底部找到

web13

1 | |

滑到网站底部,发现document这个按钮可以点,进入一个pdf,里面由网站的地址,进去后会有flag

web14

1 | |

进入网站,在网页源码搜索editor,发现,存在editor这个目录,进入后发现一个输入框,经过尝试,发现在插入文件按钮中,有一个文件空间,里面有着网站相关目录信息,在var-www-html -nothinghere中有一个fl000g.txt,然后通过相对路径关系在url中输入路径,得到flag

web15

1 | |

通过御剑扫描得到 /admin/index.php 发现需要登录,结合hint可知,找到邮箱qq,经过查询可知,所处地在西安,然后重置密码,得到密码,默认用户名一般为admin,登录得到flag

web16

1 | |

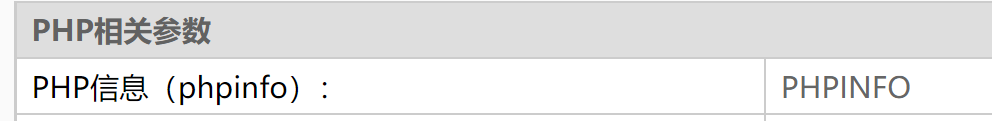

什么是php探针: php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡流量、系统负载、服务器时间等信息。

因此,访问/tz.php,进入探针页面,

发现phpinfo,点击进入,

搜索flag后,得到flag

web17

1 | |

根据搜索知,备份文件名称可能为:backup.sql , 于是输入/backup.sql 下载sql文件,得到flag

web18

1 | |

进入后发现是一个游戏,查看源码,在js中,发现游戏获胜的条件,

1 | |

易知,此编码为unicode,解码得到: 你赢了,去幺幺零点皮爱吃皮看看

得知,这是一个谐音,进入 /110.php 得到flag