2022江西振兴杯

本文最后更新于:2023年11月1日 晚上

[TOC]

2022江西振兴杯

MISC

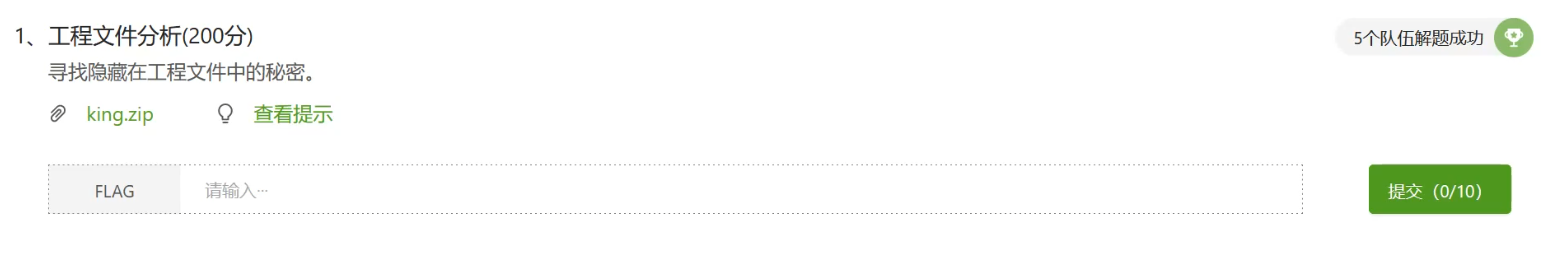

工程文件分析

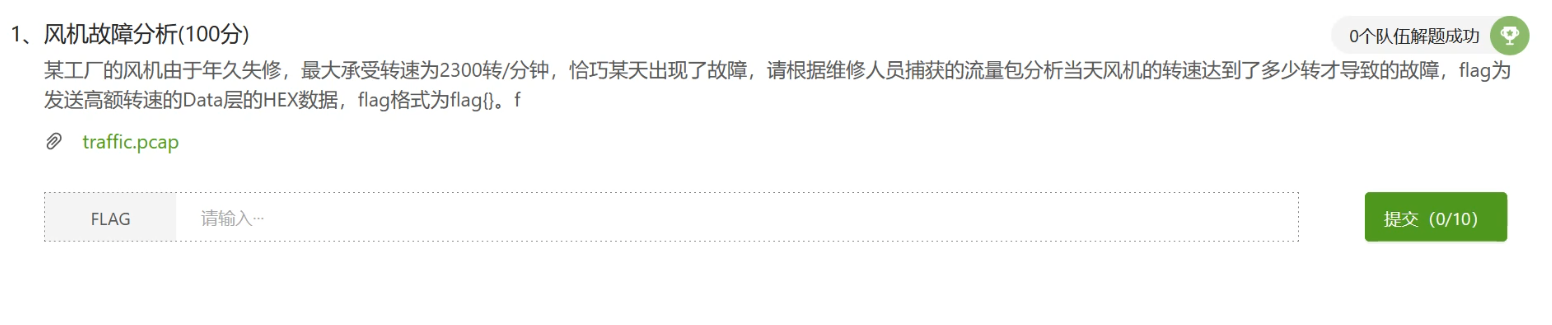

风机故障分析

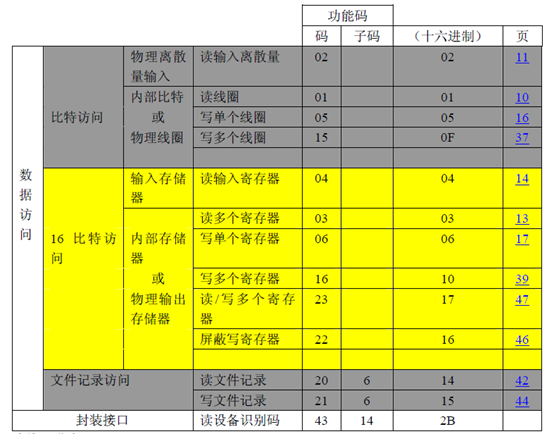

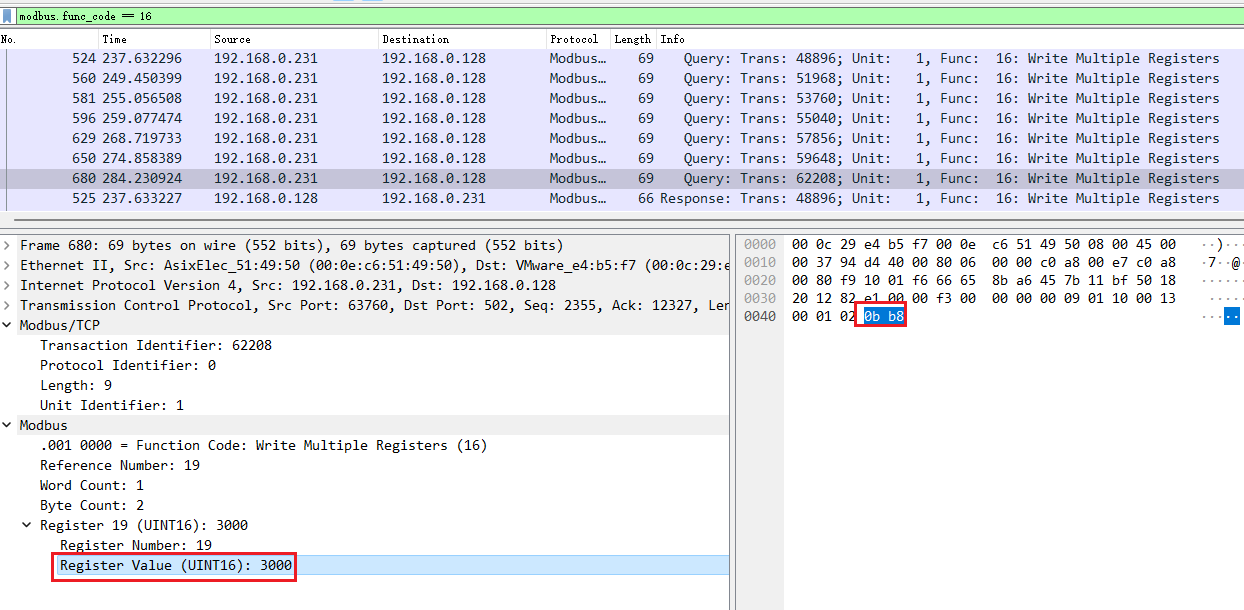

过滤 modbus.func_code == 16

找到了一个值为3000的,大于2300,所以flag{0x0bb8}

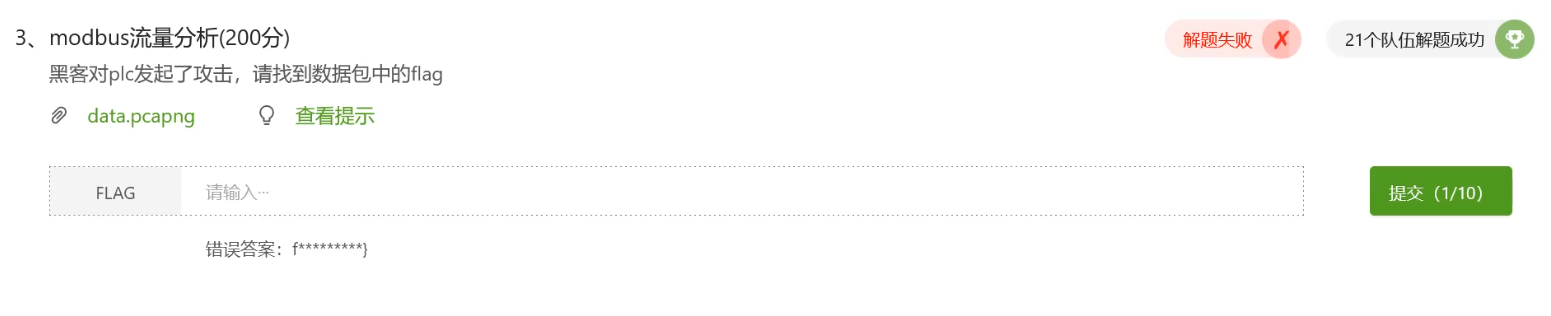

modbus流量分析

直接按长度降序排列:

这一串数字很可疑,类似ascii码,前四个数字:153 147 158 152 132

而flag的ascii码为:102 108 97 103

两两加起来刚好为250,所以写个脚本即可

1 | |

flag{modbus_is_easy}

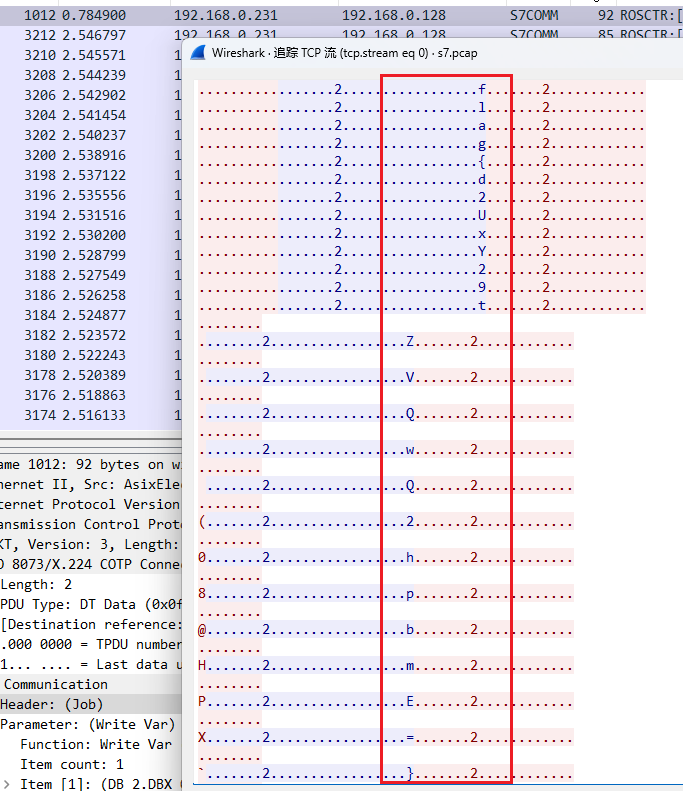

流量中的神秘信息

按长度降序排列

base64解码

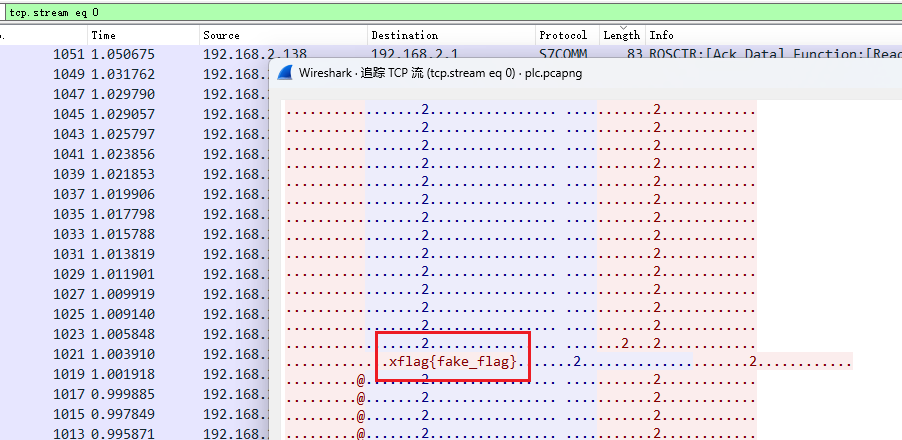

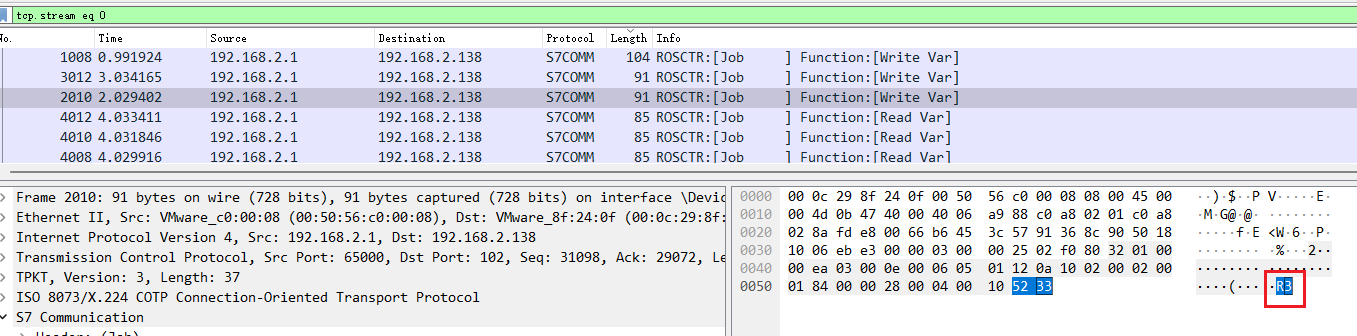

PLC流量分析

找到一个假的flag

继续找:R3

41

R341 -> real

flag{R341_flag}

PLC协议分析

1 | |

STEGA

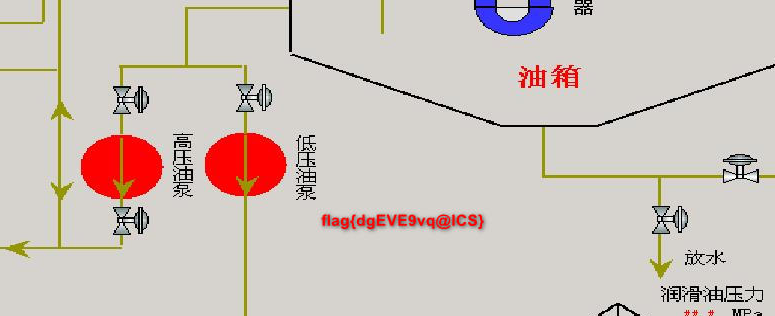

组态文件中的隐藏信息

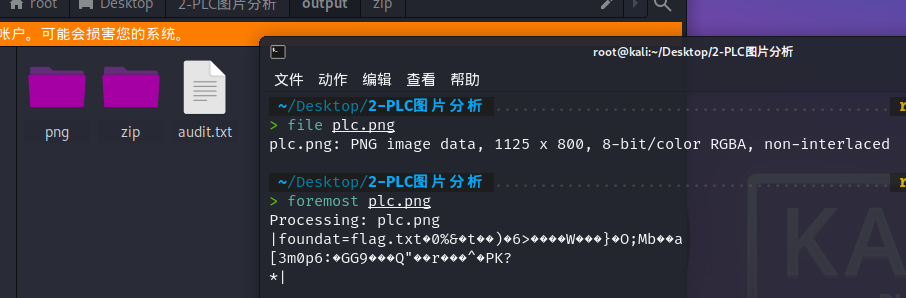

PLC图片分析

使用foremost分离图片,得到一个压缩包,需要密码:

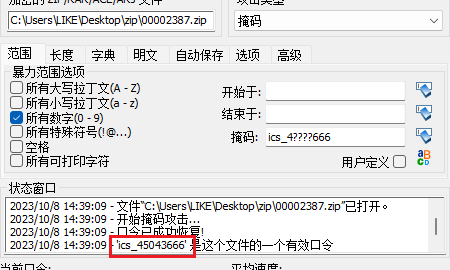

改一下图片的高度,获得一个掩码:ics_4****666

掩码爆破一下:

ics_45043666

打开压缩包获得flag:

1 | |

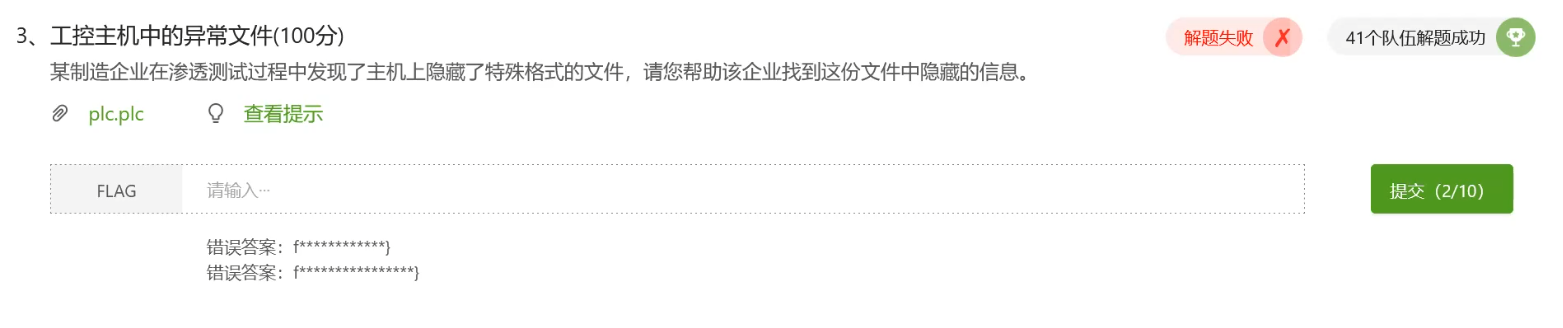

工控主机中的异常文件

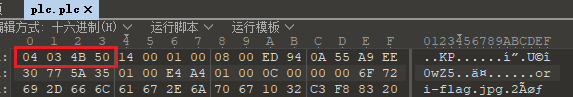

修改plc.plc文件16进制文件头:50 4B 03 04

并修改为zip后缀打开,发现需要密码

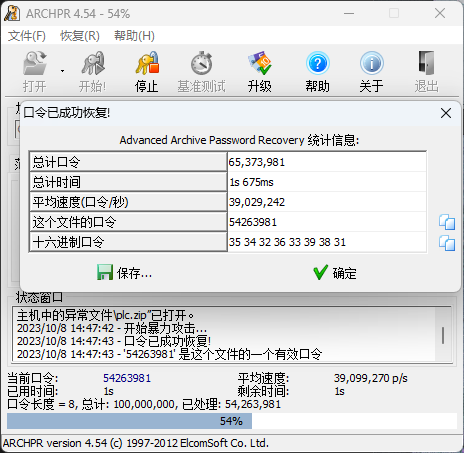

爆破出密码:

打开图片获得flag

2022江西振兴杯

https://leekosss.github.io/2023/10/08/2022江西振兴杯/